Uma ameaça cibernética — ou ciberameaça — pode ser vagamente definida como uma tentativa consciente de obter acesso não autorizado a um sistema de computadores para extrair ou manipular dados ou violar a confidencialidade, autenticidade, integridade ou disponibilidade de dados dentro do sistema.

Há inúmeras maneiras de organizar estas actividades e podem encontrar-se inúmeras opiniões diferentes sobre o assunto. Esta é a minha e eu acho que as ameaças cibernéticas podem ser agrupadas em quatro categorias principais:

Ciberterrorismo

O ciberterrorismo tornou-se uma das ameaças mais significativas para a segurança nacional e internacional dos estados modernos, e os ciberataques ocorrem com cada vez maior frequência. Sendo um assunto politicamente e emocionalmente carregado, nunca foi possível chegar a um consenso internacional sobre o desenvolvimento de uma definição globalmente aceite do termo "terrorismo".

Portanto, existem literalmente centenas de definições de terrorismo, muitas delas influenciadas pela visão política dos seus criadores. Eu não vou entrar nesse debate, mas vou citar uma descrição política de terrorismo utilizada pela Assembleia Geral da ONU, em 1994: "Actos criminosos destinados ou planeados para provocar um estado de terror no público em geral, num grupo de pessoas ou pessoas particulares para fins políticos são injustificáveis em qualquer circunstância, independentemente das considerações de natureza política, filosófica, ideológica, racial, étnica, religiosa ou qualquer outra que possa ser invocada para justificá-los."

Tendo isto em consideração, como podemos definir ciberterrorismo? É, obviamente, um termo muito controverso, com muitas definições possíveis, dependendo do âmbito das acções realizadas. Tentando evitar todo o debate em torno da motivação, objectivos e métodos envolvidos, eu definiria o ciberterrorismo como a utilização da Internet e das tecnologias de informações para organizar e executar ataques contra as redes de computadores, sistemas e infra-estruturas de telecomunicações com motivações ideológicas.

Apesar da existência de uma grande carga de subjectividade acerca daquilo que se pode classificar exactamente como ciberterrorismo, é lógico assumir que o conceito tem obrigatoriamente que conter sistemas de computador, quer como alvos ou como ferramentas. Assim, o ciberterrorismo pode ser estudado no âmbito de uma convergência do terrorismo e do ciberespaço. Para ser considerado como terrorismo, um ataque deve visar a produção de violência contra pessoas ou bens, ou pelo menos causar danos suficientes para gerar medo. Além disso, para se qualificar como “ciber” tem que implica ataques e ameaças contra computadores, redes, ou a informação que eles armazenam.

Isto não deve ser confundido com a utilização da Internet por grupos terroristas para propaganda, organização ou recrutamento, porque essas actividades não são um ataque directo contra nada. Portanto, o objectivo dos ciberterroristas é destruir, incapacitar, ou explorar infra-estruturas críticas, causando terror na população em geral e não apenas partilhar informações entre eles.

No nosso mundo, um terrorista não precisa ter explosivos poderosos, apenas acesso a um computador e à Internet. Mais importante ainda, a Internet oferece aos ciberterroristas um novo alvo, maior do que qualquer um dos tradicionais objectivos que poderiam vez atingir com um ataque físico directo. Teoricamente, sem necessidade de construir uma bomba ou de se sacrificarem, os ciberterroristas podem afectar a infra-estrutura crítica de uma nação, criar o caos na economia global e incutir o medo e o caos em milhões de pessoas.

As autoridades ocidentais ainda acreditam que os seus inimigos estão menos desenvolvidos em termos de tecnologias de informação e, portanto, é provável que representem apenas uma ameaça cibernética limitado. No entanto, este grave erro pode ter consequências sérias no futuro. No futuro próximo ...

Cibercrime

Embora as actividades de cibercrime possam, por vezes, coexistir com o ciberterrorismo, na sua essência são coisas muito diferentes porque os criminosos procuram principalmente atacar sistemas em busca de alguma forma de lucro financeiro. Muitas pessoas e grupos do crime organizado estão a utilizar uma grande variedade de ferramentas ilegais e esquemas para cometer roubo de identidade e fraude online. O objectivo deste artigo não é criar uma lista exaustiva dessas actividades ilegais, mas mesmo assim vou descrever as mais importantes:

Phishing

O phishing consiste basicamente em levar a que os utilizadores insiram dados pessoais num site falso, cuja aparência é quase idêntica à do legítimo. O esquema é normalmente realizado através de e-mail e é um bom exemplo de uma técnica de engenharia social utilizada na tentativa de adquirir informações pessoais, como nomes de utilizador, senhas ou informações de cartão de crédito.

O termo é uma variante de pesca (fishing), provavelmente influenciado pelo phreaking, e refere-se ao "isco" utilizado na esperança de que a potencial vítima o "morda" ao receber comunicações que pretendem ser de populares sites sociais, sites de leilões, processadores de pagamento online ou administradores de TI. Ao clicar em links para sites que estão infectadas com malware ou ao abrir um anexo malicioso, as suas informações financeiras e senhas podem ser roubadas. Existem muitas variantes de phishing como smishing ou vishing, só para mencionar algumas:

Smishing

É a utilização de técnicas de engenharia social através de SMS (Short Message Service), a tecnologia utilizada para mensagens de texto em telefones celulares. Daí o nome, derivado de "SMs phISHING".

Vishing

Prática criminosa de uso de engenharia social sobre o sistema de telefonia, e que tem sido facilitada pelo VoIP (Voz sobre IP) explorando a confiança do público em geral nos serviços de telefonia fixa. O termo é uma combinação de voice (voz) e phishing.

Spamming

Spam é o uso de sistemas electrónicos de mensagens para o envio indiscriminado e em massa de mensagens não solicitadas.

Indivíduos ou organizações (chamados spammers) distribuem mensagens de e-mail não solicitadas com informações ocultas ou falsas, principalmente de publicidade, a fim de vender produtos, mas muitas vezes também espalhando várias formas de software malicioso (malware) e realizando vários esquemas de phishing.

O termo refere-se geralmente ao e-mail de spam, mas também é aplicado a práticas semelhantes em quase todos os outros meios de comunicação, como mensagens instantâneas, grupos da Usenet, motores de busca da Web, blogs, etc O nome vem de uma paródia dos Monty Python em que o spam (spiced ham) está incluído em quase todos os pratos.

Spyware

Trata-se de software malicioso instalado num sistema, através do engodo dos utilizadores, para recolher informações sem o seu conhecimento. O spyware pode entrar no sistema no meio de outro software legítimo ou escondido usando um cavalo de Tróia que o torna difícil de detectar.

Este tipo de software também pode ser intencionalmente instalado pelo administrador de computadores empresariais, a fim de observar o comportamento dos utilizadores, mas nesse caso é considerado software de monitorização.

Espionagem Industrial

As grandes empresas competem entre si no mercado global e podem procurar obter informação sensível para melhorar a sua vantagem competitiva em diversas áreas através da sua capacidade para realizarem espionagem industrial.

Muitas empresas concorrentes contratam espiões empresariais internacionais e grupos ligados ao crime organizado para obterem vantagem nos preços, na fabricação ou no desenvolvimento de produtos.

Pedofilia

Embora muito raramente associada ao cibercrime, as redes de partilha de pedofilia cresceram exponencialmente com a difusão da Internet. O que antes era limitado a grupos muito secretos e geograficamente confinados, gozou durante alguns anos de novos e grandes meios de recolha de novos maníacos e foi um negócio próspero para muitos selvagens. Mas nos últimos anos, as autoridades de todo o mundo estão a monitorizar activamente os sistemas e os bárbaros pedófilos deram um mergulho profundo no submundo.

Ciberguerra

A ciberguerra pode ser encarada como o conjunto de acções tomadas por uma nação ou estado contra sistemas de computador de outra nação com o objectivo de causar danos ou interrupção, transformando assim o ciberespaço no novo domínio da guerra. O ciberespaço é um campo aberto para os estrategas militares e alguns países ocidentais estão já oficialmente a avançar para lá da guerra clássica, envolvendo força física. Mas há um grande debate centrado em como aplicar o conjunto existente de leis internacionais sobre a guerra e como proteger os civis em caso de um conflito cibernético alargado.

Consequentemente, os programas de guerra cibernética são projectos patrocinados pelos governos para desenvolver capacidades com a perspectiva futura de causar danos generalizados a infra-estruturas críticas. Recentemente, o mundo soube da implantação do Stuxnet, a primeira ciberarma realmente desenvolvido para ser usado contra uma nação estrangeira. Esta arma cibernética destinada a atingir o programa nuclear iraniano é um bom exemplo da dificuldade em estabelecer com rigor quando é que uma acção deste tipo atinge o patamar da guerra porque no ciberespaço pode ser quase impossível identificar os inimigos. Na ciberguerra não há imagens de satélite de veículos blindados nem de movimentos de tropas e muito pouco pode ser feito para provar se uma nação lançou ou não um ataque.

Várias nações estão agora a trabalhar agressivamente no desenvolvimento de doutrina da guerra de informação e de programas e recursos que incluem armas cibernéticas reais. Estas novas armas cibernéticas podem ter um impacto significativo ao perturbarem os fornecimentos, as comunicações e infra-estruturas económicas que sustentam a vida quotidiana dos cidadãos em todo o país de destino. Um aspecto muito importante deste problema é o facto destes ataques poderem provocar sérias crises humanitárias incluindo ataques a infra estruturas como a rede eléctrica ou descarrilar comboios. Pior ainda, descarrilar comboios carregados com substância químicas tóxicas ou contaminar o abastecimento de água de grandes cidades.

Além disso, os serviços de inteligência utilizam ferramentas virtuais, como parte das suas actividades de colecta de informações e espionagem.

Hacktivismo

O hacktivismo é uma actividade muito controversa. O termo (formado pela junção das palavras hack e activismo) foi supostamente criado em 1996 por um membro do grupo hacker Cult of the Dead Cow chamado Omega e refere-se à utilização de computadores e redes de computadores para fins políticos. O termo hacker geralmente refere-se a alguém capaz de encontrar fraquezas num sistema de computador. Estes indivíduos qualificados podem ser motivados por uma grande variedade de razões, tais como lucro monetário, protesto político, ou o desafio de derrotar a segurança do sistema.

Um hacktivista é um hacker que utiliza a tecnologia da informação para difundir mensagens sociais, ideológicas, religiosas ou políticas. Portanto, hacktivistas são hackers politicamente activos que podem representar uma ameaça mais pela divulgação de propaganda que pelos danos às infra-estruturas críticas. Os seus ataques são destinados a difundir os seus pontos de vista políticos ou uma infinidade de outras causas.

As acções de hacktivismo são realizadas na crença de que a utilização adequada e inteligente de computadores será ser capaz de produzir resultados semelhantes aos produzidos pelo activismo clássico. Dependendo das nossas opiniões políticas pessoais, podemos encarar os hacktivistas como combatentes da liberdade ou como terroristas.

A Web Invisível

Como é que um tão vasto leque de ameaças pode ser realizado a descoberto? Não é; há um mundo cibernético invisível e muito desconhecido, onde a maioria dessas actividades são realizadas.

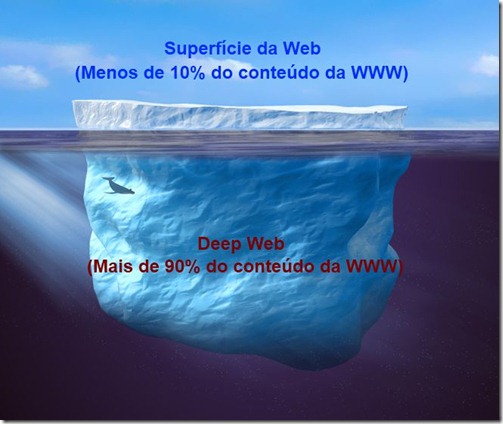

A Web Invisível (também conhecida como Deepnet, Deep Web, Darknet, Undernet, ou Web escondida) refere-se a conteúdos da World Wide Web que não fazem parte da chamada Web de Superfície, que é indexada pelos mecanismos de busca normais. A Deep Web contém muitas coisas sem sentido e inofensivas, como dados de submissão de formulários na web ou páginas de navegação dos sites da web, mas tem também um enorme volume de informações que não podem ser pesquisadas numa pesquisa no Google e, portanto, pode ser utilizada para actividades criminosas.

Alguém disse que pesquisar a Internet hoje em dia pode ser comparado ao arrasto de uma rede ao longo da superfície do oceano: muita coisa pode ser apanhada na rede, mas há um enorme potencial de informação que está no fundo e portanto escapa.

A maior parte da informação na Web está enterrada no fundo, em sites gerados dinamicamente que os motores de padrão não encontram. Os motores de busca tradicionais não conseguem encontrar ou recuperar o conteúdo na Web profunda porque essas páginas não existem até que sejam criadas dinamicamente como resultado de uma pesquisa específica. A Web profunda é várias ordens de magnitude maior do que a Web de superfície e esse mundo paralelo, contendo uma gama muito maior de informações, é um recurso precioso para as empresas privadas, governos e especialmente para o cibercrime.

Para descobrir conteúdo na Web, os motores de busca usam rastreadores (crawlers) que seguem híper ligações. Esta técnica é ideal para descobrir recursos na Web de superfície, mas é muitas vezes ineficaz para encontrar recursos da Web Invisível. Por exemplo, esses rastreadores não tentam encontrar páginas dinâmicas que são o resultado de consultas a bases de dados devido ao número infinito de consultas que são possíveis realizar.

Mas será a Web profunda realmente um assustador mundo de actividade criminosa, ou antes uma ferramenta valiosa para proteger a privacidade e o anonimato? Eu acho que ninguém realmente sabe com certeza. Há uma grande comunidade para quem a Deep Web está associada ao conceito de pleno anonimato permitindo assim a prosperidade de todos os tipos de catividades criminosas submersas num mundo inacessível.

A DarkNet é uma parte da Internet deliberadamente escondida e misteriosa onde criminosos se misturam com outras pessoas em busca de privacidade e anonimato. Dentro deste mundo escondido da Web Invisível é possível desenvolver um sem número de actividades, muitas delas completamente ilegais tais como comprar ou vender drogas, obter ou vender identidades falsas, patrocionar terrorismo, alugar uma botnet ou negociar pornografia infantil.

No entanto, o anonimato da Web profunda pode ser exagerado. De acordo com alguns rumores, a NSA está monitorizar tudo o que acontece sob o manto desses sistemas supostamente anónimos.

Como exemplo das interacções entre hackers, criminosos e o mundo escondido por trás das nossas redes de computador, eu gostaria de recordar a Operação Darknet. No final de 2011, a OPDarknet revelou mais de 1500 contas de um site de comércio para pedófilos alojados na Deep Web. Foi uma campanha hacktivista realizada pelo colectivo Anonymous contra o fornecedor de serviço Freedom Hosting onde alegadamente esses conteúdos ilegais estavam a ser partilhados.

Sem comentários:

Enviar um comentário