Descobrir passwords em Linux é essencialmente o mesmo que descobrir passwords no Windows no sentido em que se começa por obter as hashes para em seguida tentar descobrir as respectivas passwords.

Mas, sendo sistemas operativos completamente diferentes, as ferramentas e procedimentos têm também que ser distintos.

Criar utilizadores

sudo adduser [username]

Crie os seguintes utilizadores com as respectivas passwords:

test1 abc

test2 abcde

test3 password

test4 Alcanena

test5 Pa$$w0rd

Instalar o John the Ripper

Na maioria das distribuições de Linux, a aplicação John the Ripper não é instalada por omissão. Assim, se utilizar Debian/Ubuntu, escreva:

sudo apt-get install john

Em CentOS, Fedora or Redhat Linux, use o gestor de pacotes adequado:

sudo dnf install john

ou

sudo yum install john

preparar as passwords

De forma geral, todos os modernos sistemas usam alguma forma de ocultação das passwords (shadow), na qual o ficheiro /etc/passwd tem asteriscos ou outro símbolo no lugar das hashes, e estas estão no ficheiro /etc/shadow que é legível apenas pelo superuser.

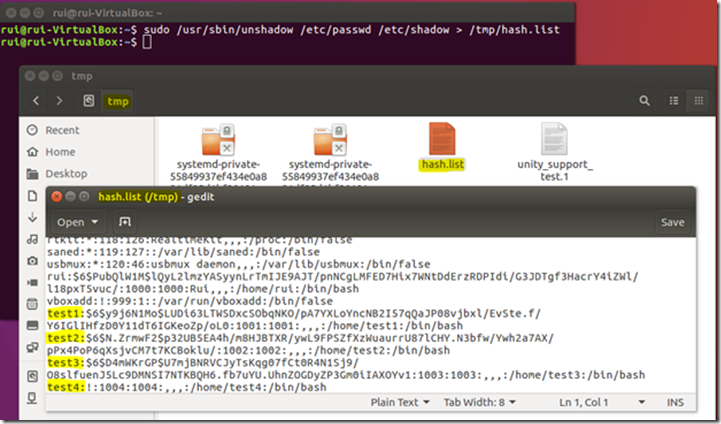

Isto é um ficheiro passwd:

O ficheiro /etc/shadow guarda as hashes das passwords para as contas de utilizador com informação adicional, isto é, com informação de segurança sobre cada conta. Todos os campos estão separados por dois pontos (:) e existe uma entrada para cada utilizador existente no ficheiro /etc/passwd:

Primeiro é necessário utilizar o comando unshadow para combinar os ficheiros /etc/passwd e /etc/shadow de modo a que o John os possa usar correctamente. É possível atacar directamente o ficheiro shadow mas nesse caso não será possível tirar partido de todas as potencialidades do John.

NOTA: A aplicação unshadow é distribuida juntamente com o John the Ripper.

Num sistema normal, é necessário executar o unshadow com privilégios root para conseguir aceder ao ficheiro.

Em Ubuntu:

sudo /usr/sbin/unshadow /etc/passwd /etc/shadow > /tmp/hash.list

Em CentOS / Fedora Linux fazer:

/usr/bin/unshadow /etc/passwd /etc/shadow > /tmp/hash.list

Neste ponto talvez seja boa ideia criar uma cópia das hashes para o caso de necessitar de fazer mais experiências.

cp /tmp/hash.list /tmp/hash.list.original

Usar o john para descobrir as passwords

O John the Ripper pode trabalhar em três modalidades:

- Wordlist: o John vai simplesmente utilizar um ficheiro com uma lista de palavras para lançar um ataque de dicionário.

- Single crack: nesta modalidade, o John vai usar a informação de login/GECOS para tentar descobrir as passwords.

- Incremental: nesta modalidade o John lança um ataque de força bruta.

Para usar o John tem apenas que fornecer um ficheiro com hashes criado com o unshadow, e especificar as respectivas opções. Se nada for especificado, o John começa pelo modo “single”, depois “wordlist” e finalmente o “incremental”.

Usar o John em modo single

Basta fazer:

john /tmp/hash.list

Em menos de um minuto, as primeiras três passwords são descobertas. Depois é melhor interromper o processo pois pode demorar uma eternidade…

Para ver as password descobertas:

john --show /tmp/hash.list

Usar o John em modo wordlist

Quando mostrei como descobrir passwords no Windows, deixei bem clara a eficácia de uma boa lista de palavras. O John traz uma pequena lista que pode usar para testar e ver o que acontece.

Comece por repor o ficheiro hash.list, recuperando-o a partir da cópia feita anteriormente:

cp /tmp/hash.list.original /tmp/hash.list

Para forçar o John a descobrir as passwords que já descobriu, tem que apagar o ficheiro john.pot:

rm ~/.john/john.pot

Iniciar o John em modo wordlist

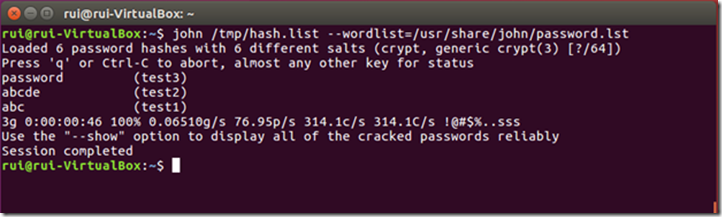

john /tmp/hash.list --wordlist=/usr/share/john/password.lst

Nada mau, mas é altamente recomendável que obtenha uma lista de palavras maior. Mas antes, prepare a localização onde a colocar:

sudo mkdir /usr/share/john/wordlists

Use o seu browser e aceda a http://bit.do/Word_Lists. Obtenha os dois ficheiros e extraia o seu conteúdo para a directoria que acabou de criar.

Para gravar os ficheiros:

Para os extrair:

sudo unzip /home/rui/Downloads/'*.zip' -d /usr/share/john/wordlists/

Volte a repor o ficheiro hash.list e a apagar o john.pot. Repita o ataque, desta vez utilizando o ficheiro rockyou.txt como wordlist.

Interrompi o procedimento, mas pode ver que, mesmo passado muito tempo, o John não descobre a password do utilizador test4 pois esta é uma palavra portuguesa que não consta de nenhuma lista de palavras inglesas.

Repita os procedimentos anteriores, para lançar um ataque com o outro ficheiro como wordlist:

Agora, o John descobre a password do test4 quase imediatamente, mas certamente não descobrirá as outras pois não constam na wordlist utilizada. Então, porque não utilizar mais que uma wordlist?

Usar o John com múltiplas wordlists

Por omissão, o John the Ripper apenas utiliza uma lista de palavras de cada vez. No entanto, pode ser utilizado com múltiplas listas, combinadas ou sequencialmente. Se quiser combinar todas as suas listas num único ficheiro e dá-lo ao John:

cat /usr/share/john/wordlists/* | john …

Ou pode usar as suas listas uma a seguir à outra:

ls /usr/share/john/wordlists | xargs -t -I files john /tmp/hash.list --wordlist=/usr/share/john/wordlists/files

Este comando irá listar o conteúdo da directoria “wordlists” e enviá-lo para o xargs que por sua vez irá criar o comando para cada iteração. O resto são apenas os parâmetros normais do John.

Usar o John com Regras

As regras (rules) são definidas no ficheiro john.conf, tipicamente localizado em /etc/john.conf, e têm um nome de modo a puderem ser especificadas.

Este é o seu aspecto:

As regras dirão ao John como gerar palavras a testar, baseadas nas palavras existentes nas listas fornecidas.

Exemplos:

- john password_hashes.txt -w=password.lst --rules=single

- john password_hashes.txt -w=password.lst --rules=Jumbo

- john password_hashes.txt -w=password.lst --rules=wordlist

Nota final: O John the Ripper é uma ferramenta extraordinária mas pode ser facilmente derrotada se seguir os meus conselhos para a criação de passwords seguras. Se o fizer, qualquer ataque levará imenso tempo a ser bem sucedido… se for!

Artigo anterior: Descobrir Passwords do Windows 10

Próximo artigo: Enviar E-mail Cifrado

1 comentário:

The article is quite good, we understand the work well. We are thankful for that. Good article, check also thos blog thank you.

New Exploit Steals mac passwords keychain

Enviar um comentário