Instalar o Wireshark Packet Sniffer

Requisitos

• Um PC com acesso à Internet no qual se tenham privilégios administrativos.

• Este artigo foi criado em Windows 7

Abrir o browser e aceder a WireShark.org

Fazer o download e instalar a última versão da aplicação que inclui também o driver WinPCap.

Nota: Se tiver problemas com o WinPCap em Windows 10, instalar a versão disponível em http://www.win10pcap.org/

Iniciar uma captura

Iniciar a aplicação.

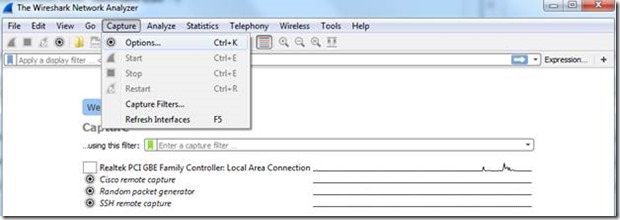

No menu Capture, seleccionar Options

Verifique que as suas interfaces estão em modo promíscuo. Carregue em Manage Interfaces

Na janela Manage Interfaces, seleccionar a interface onde se pretende capturar o tráfego.

De volta à janela inicial, fazer duplo clique na interface para iniciar a captura

Deve começar imediatamente a surgir uma lista dos pacotes capturados no interface de rede selecionado. Todo o tráfego de entrada e saída é mostrado, num excesso de informação para o propósito que desejamos neste artigo.

Enviar uma password para um website de teste

Abrir o browser e ir para uma destas páginas:

http://testphp.acunetix.com/login.php

ou

http://testasp.vulnweb.com/Login.asp?RetURL=%2FDefault%2Easp%3F

Introduzir como username OSEUNOME@DOMINIO.LOCAL e como password a palavra topsecretpassword.

Carregar no botão login.

O login vai falhar mas isso não importa.

Na janela do Wireshark clique no botão em forma de quadrado vermelho para parar a captura.

Descobrir a password no Wireshark

Na janela do Wireshark, escrever na barra de filtros uma parte do texto que utilizou como nome de utilizador:

frame contains rumos.local

O Wireshark exibe um pacote HTTP contendo o texto procurado. No painel superior do Wireshark, utilizar o botão direito do rato sobre o pacote e seleccionar "Follow/TCP Stream".

Expandir a janela Follow TCP Stream" de modo a que seja possível visualizar OSEUNOME e a topsecretpassword.

Conclusão:

Ao fazer login em websites que usam http simples, as credenciais são enviadas em texto claro e podem ser facilmente capturadas e descobertas.

Utilizar um website seguro

Inicie outra captura de pacotes indo ao menu do Wireshark, Capture/Start (ou clicando no botão azul em forma de barbatana no canto superior esquerdo). Uma janela vai perguntar “Do you want to save the captured packets before starting a new capture?" Clique "Continue without saving".

No browser, vá a http://gmail.com. Repare que é imediatamente redireccionado para https://accounts.google.com. Pode utilizar outro website seguro, não tem que ser no GMail

Utilize uma conta válida e a mesma password topsecretpassword.

Clique no botão "Sign in".

O Gmail vai rejeitar as credenciais, tal como o outro website fez.

No Wireshark, clique Capture/Stop.

Procurar a password no Wireshark

No menu do Wireshark, vá a Edit/Find Packet.

Na caixa Find Packet, seleccione String. Introduza a palavra secret, como mostrado na figura.

Na caixa Search In, seleccione Packet bytes. Click Find.

Na barra de estado do Wireshark, surge uma mensagem "No packet contained that string". Isto significa que a o texto da password não foi encontrado em nenhum dos pacotes capturados porque a troca de informação com o website do Gmail foi devidamente cifrada.

Conclusão:

Ao fazer login em websites seguros, as credenciais do utilizador são cifradas pelo protocolo SSL/TLS e, embora o sniffer consiga capturar o tráfego, é virtualmente impossível visualizar o conteúdo da informação trocada com o website seguro.

Artigo anterior: Protecção de máquinas virtuais no Windows 10

Próximo artigo: Descobrir Passwords do Windows

Sem comentários:

Enviar um comentário