Criação das passwords a descobrir

Precisará de uma máquina Windows (real ou virtual), com acesso de administrador. O SO pode ser qualquer versão do Windows XP ou posterior, excepto Windows 10. Se quiser usar Windows Server 20xx, precisa desactivar a política "Password must meet complexity requirements".

Abra uma linha de comandos administrativa. Execute os seguintes comandos:

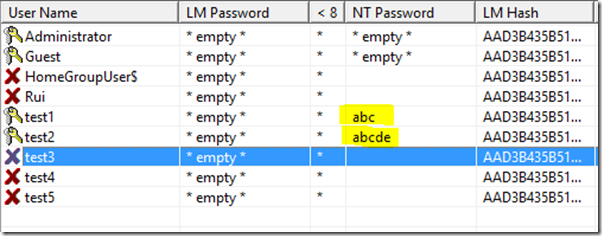

net user test1 abc /add

net user test2 abcde /add

net user test3 password /add

net user test4 entrincheirado /add

net user test5 Pa$$w0rd /add

Estes comandos criarão cinco novos utilizadores:

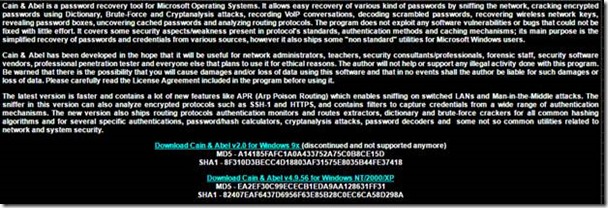

Instalar o Cain & Abel

Abra o browser e vá a http://www.oxid.it/cain.html

Procure o link para "Download Cain & Abel v4.9.56 for Windows NT/2000/XP".

Guarde o instalador no seu PC.

Instale a aplicação com as opções padrão.

NOTA: O Cain & Abel pode ser detectado como malware pelo seu antivírus.

O instalador vai também solicitar a instalação do WinPCap. Para garantir plena funcionalidade e estabilidade, instale-o também.

Exibir as hashes das passwords

Execute o CAIN, como administrador, a partir do atalho no desktop.

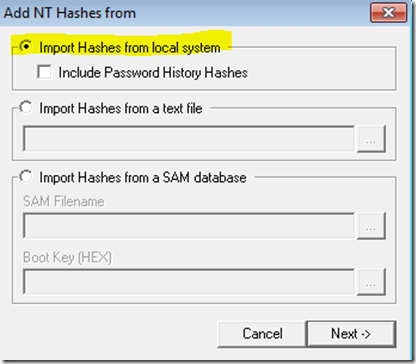

Na janela do Cain, escolha o separador Cracker. Coloque o rato sobre a área em branco e clicando com o botão do lado direito, escolha "Add to list".

Na janela "Add NT Hashes from", clique Next.

Irão surgir as hashes das passwords. Se utilizar Windows Vista ou posterior, as LM hashes são todas idênticas, mas as NT hashes conterão a informação que procuramos.

Revelar as passwords

Clique botão direito sobre o utilizador test1, escolha "Brute-Force Attack", e depois "NTLM Hashes".

Nota: Vamos atacar as NTLM hashes, e não as velhas e vulneráveis LM hashes. As NTLM hashes são muito mais difíceis de atacar e por isso esta técnica apenas será viável para passwords curtas.

Na janela "Brute-Force Attack", clique o botão Start. A password de três letras deve surgir imadiatamente. Feche a janela "Brute-Force Attack".

NOTA: Pode seleccionar diferentes configurações para o Brute Force Attack.

Repita o procedimento para o utilizador test2. O ataque deve revelar a password de cinco letras após alguns segundos. Feche a janela "Brute-Force Attack".

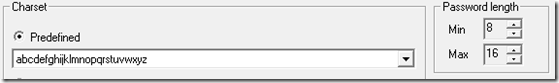

Repita o procedimento para o utilizador test3 mas, antes de iniciar o ataque, escolha um conjunto de caracteres mais reduzido, apenas com letras, e ignorando as passwords com menos de 8 caracteres.

Repare que, mesmo sem qualquer complexidade, uma password longa é difícil de adivinhar pois o processo de tentar todas as combinações possíveis é demasiado demorado.

Como vimos, o ataque de força bruta só é eficaz para passwords muito curtas e simples, a não ser que se disponha de muito tempo e imensos recursos computacionais para testar todas as combinações, utilizando todos os caracteres existentes.

Vamos agora tentar uma nova abordagem: Ataque por dicionário

Clique botão direito sobre o utilizador test3, escolha "Dictionary Attack" e depois "NTLM Hashes".

Antes de iniciar o ataque, é necessário adicionar um ficheiro com um dicionário, isto é, uma lista de palavras que queremos ver testadas pelo CAIN.

Clique botão direito na zona “Dictionary” e adicione um ficheiro.

O CAIN tem uma pequena lista de palavras. Utilize-a!

Repare nas combinações possíveis de ser conseguidas a partir das palavras no ficheiro.

Inicie o ataque! Alguns segundos depois…

Tente fazer o mesmo com o utilizador test4!

Talvez necessite uma lista de palavras maior e melhor. Vá a http://bit.do/Word_Lists e obtenha o ficheiro “wordlistPT_Small.zip”. Descomprima-o para uma directoria à sua escolha e adicione-o ao CAIN.

Lance o ataque novamente! Alguns segundos depois…

Tente fazer o mesmo com o utilizador test5!

Talvez necessite uma lista de palavras ainda maior… Ou um tipo de ataque completamente diferente!

obter o Ophcrack

Visite o website http://ophcrack.sourceforge.net/ e retire o LiveCD.

O LiveCD é uma versão completamente funcional do Ophcrack 3.6.0 com uma amostra de rainbow tables.

Escolha o Vista/7 LiveCD.

Na próxima webpage deve iniciar-se automaticamente o download do Ophcrack LiveCD, num único ficheiro ISO.

Este ficheiro pode ser usado para criar um CD ou USB de arranque com o qual pode ser iniciada a sua máquina, física ou virtual.

Insira o Ophcrack LiveCD na sua drive óptica (ou porta USB) e reinicie o PC. Depois das habituais mensagens do POST, aguarde pelo menu inicial do Ophcrack.

Neste ponto não é necessário fazer nada porque o processo de arranque irá continuar automaticamente depois do contador no fundo no menu expirar.

Será exibida a informação sobre partições.

Finalmente surge o Ophcrack propriamente dito que começa automaticamente a tentar recuperar por força bruta todas as passwords do Windows que encontra no PC.

Surpreendentemente, o ataque inicial não consegue revelar uma das passwords fáceis. Mas atenção que o ataque foi demasiado rápido o que significa que apenas as passwords mais pequenas foram testadas, talvez apenas até 3 caracteres.

Agora é necessário carregar a SAM, ou seja, a informação sobre as passwords locais que normalmente se encontra em c:\windows\system32\config

Carregue no botão Load, escolha SAM, e navegue até à directoria apropriada.

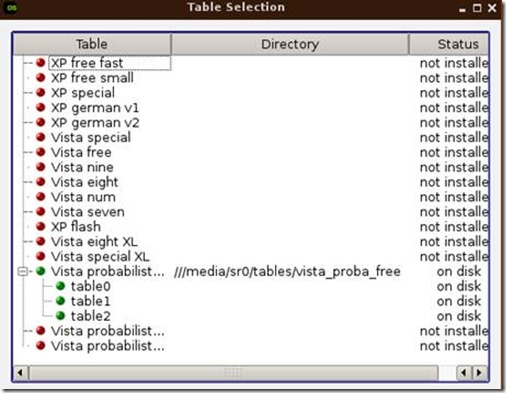

Adicione as rainbow tables que estão no LiveCD. Carregue em Tables e navegue para a directoria apropriada tal como se vê na figura. Atenção que consoante a configuração das suas partições, o caminho /media/sr0 pode ser diferente.

Isto irá adicionar as tabelas para Vista, criadas para as passwords mais prováveis.

Carregue em Crack

Passados 20 minutos…

Passados 43 minutos…

Precisamos algo mais, certo? Mas antes, que tal subir a fasquia da dificuldade um pouco mais?

Saia do Ophcrack e reinicie o seu Windows. Crie mais alguns utilizadores:

net user test6 P@ssw0rd /add

net user test7 abc123!@# /add

net user test8 pazzword123 /add

net user test9 omgqwerty /add

net user test10 qwerty7890 /add

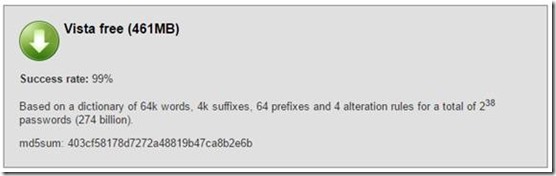

Visite o website http://ophcrack.sourceforge.net/tables.php e obtenha um conjunto adicional de rainbow tables, as Vista free baseadas num dicionário. É um ficheiro chamado tables_vista_free.zip. Descomprima-o para uma directoria à sua escolha no seu ambiente Windows.

Reinicie o PC novamente e arranque a partir do Ophcrack Live CD.

Volte a carregar a SAM, instale todas as rainbow tables e inicie um novo processo de ataque.

Mais passwords, uma espera mais longa… para obter um resultado muito desapontador!

O que podemos concluir deste resultado?

Será que as passwords que criámos são verdadeiramente seguras?

Não desista. Ainda não… Volte a reiniciar o Windows.

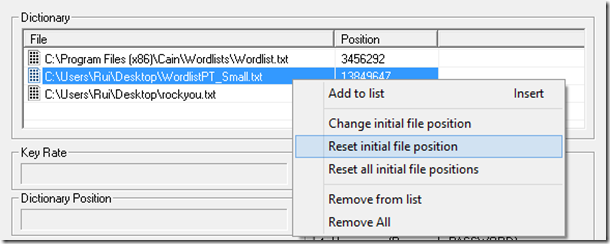

Vamos voltar a tentar com o CAIN, com um dicionário ainda maior. Vá a http://bit.do/Word_Lists e obtenha o ficheiro “rockyou.zip”. Descomprima-o e repare no tamanho do ficheiro de texto.

Vamos atacar todas as contas simultaneamente!

Adicione o novo ficheiro de texto à lista de dicionários do CAIN e não se esqueça de repor todos os ficheiros nas suas posições iniciais.

Pode até usar apenas as opções básicas para acelerar o processo

Aguarde um minuto…

Conclusão?

As rainbow tables pequenas e gratuitas são inúteis para qualquer aplicação real.

Mas com um bom dicionário, crackar passwords idiotas é uma brincadeira de crianças!

Artigo anterior: Snifar Passwords com o Wireshark

Próximo artigo: Descobrir Passwords do Windows 10

![clip_image026[1] clip_image026[1]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhZFIpVn8j_V9HKIXsqTuopRbD4VvCc67MZk-opsG5J_avZ-D0rltbCRJyqO9h10nUGRyS4Tw36Zw9xSLXHpU1jr8enj1t7c-6rHRzs7oAnHTt83mu9ckx_rsjJCwxigwszHx3R5yxWO90/?imgmax=800)

Sem comentários:

Enviar um comentário