Os ataques cibernéticos tornam-se mais frequentes e destrutivos e crianças, utilizando programas automatizados que executam funções que eles não poderiam realizar por si sós, executam muitas dessas acções, atingindo grandes empresas e causando graves perdas financeiras. O ataque por negação de serviço (DoS) torna-se um instrumento de guerra e os ataques são projectados para paralisar sites, redes financeiras e outros sistemas de computador, inundando-os com dados de computadores externos.

Juntamente com estes ataques criminosos contra bancos e indústrias dependentes da net, há um aumento da ameaça do terrorismo cibernético. Esta é a década do 11 de Setembro e os ataques nos Estados Unidos geram diversas reacções de diferentes grupos, com o FBI a emitir advertências de possíveis ataques terroristas através da Internet. Alguns acreditam que a ameaça é real e possível, a qualquer momento, enquanto alguns o negam afirmando ser quase impossível com todos os sistemas de segurança existentes.

Marcos Históricos

2000

Michael Calce, um canadense de 15 anos de idade, com a alcunha "Mafiaboy" lança uma séria de ataques DoS contra grandes empresas com altos níveis de segurança e vários sites de comércio electrónico. Entre os que são atacados está o fabricante de computadores Dell, a gigante da média CNN, e os sites de compras Amazon e Ebay. A fim de fazer isso, Mafiaboy consegue acesso ilegal a 75 computadores em 52 redes diferentes e instala uma ferramenta de DoS que então activa e usa para atacar diversos sites da Internet, causando cerca de 1,7 mil milhões de dólares em perdas.

Hackers russos acedem à Microsoft e conseguem visualizar partes do código-fonte para os principais produtos como o Windows e o Office.

Yahoo, eBay, Amazon e dezenas de outros sites importantes da Web ficam offline por várias horas devido a uma série de ataques Distributed Denial-of-Service (DDoS). Os investigadores descobrem mais tarde que os ataques foram orquestrados quando os hackers controlaram uma série de poderosos computadores na Universidade da Califórnia-Santa Barbara.

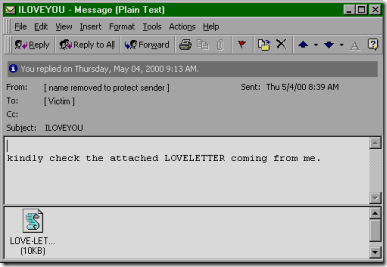

O worm I LOVE YOU, também conhecido como Love Letter ou Love Bug, começa a espalhar-se a partir de Manila e dentro de dez dias, mais de 50 milhões de infecções são reportadas. É um worm de computador escrito em VBScript por um estudante de faculdade para a sua tese.

Vitek Boden, um funcionário descontente, acede ilegalmente ao sistema de controlo de esgotos de Maroochy Shire em Queensland, na Austrália e liberta milhões de litros de esgotos não tratados nos canais da cidade.

Um cracker russo tenta extorquir 100.000 dólares da CD Universe, ameaçando expor milhares de números de cartões de crédito dos clientes. Acaba por publicá-los num site após a tentativa de extorsão falhar.

Hactivistas no Paquistão e no Médio Oriente desfiguram sitesWeb pertencentes aos governos indiano e israelita para protestar contra a opressão em Caxemira e Palestina.

Um comunicado de imprensa emitido pela Internet Wire, e relatado pela Bloomberg e outras organizações noticiosas, faz com que a cotação da Emulex desça de $110 por acção para $43 na bolsa NASDAQ em minutos. Um antigo funcionário da Internet Wire é acusado de ter sido o autor da história falsa e ter ganho 241 mil dólares com o sucedido.

Kevin Mitnik é libertado da prisão.

2001

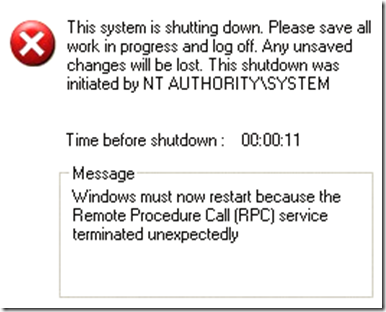

A Microsoft é alvo de um novo tipo de ataque contra os Domain Name Servers. Neste ataque DoS, os caminhos que levam os utilizadores do DNS a sites da Microsoft estão corrompidos e milhões de utilizadores são incapazes de chegar a páginas web da Microsoft durante dois dias.

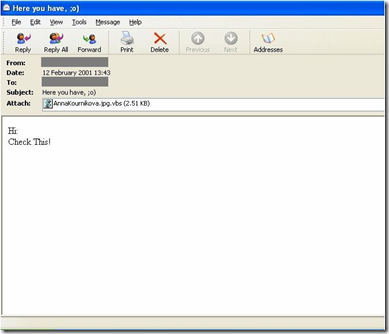

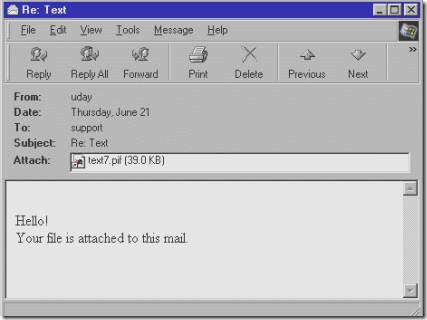

Um cracker holandês lança o vírus Anna Kournikova. Prometendo imagens digitais da jovem tenista, o vírus envia-se a si próprio por e-mail a todas as pessoas listadas no livro de endereços do Microsoft Outlook da vítima. Apesar de ser relativamente benigno, o vírus assusta os analistas de segurança, porque parece ter sido criado usando um software tipo "kit de ferramentas" que permite que até mesmo o mais inexperiente utilizador possa criar um vírus de computador.

Dmitry Sklyarov, um programador russo, é preso na convenção anual de hackers Defcon sendo a primeira pessoa criminalmente acusado de violar o Digital Millennium Copyright Act (DMCA).

O primeiro worm polimórfico, Code Red, infecta dezenas de milhares de sistemas que executam o Microsoft Windows NT e Windows 2000 Server, causando cerca de 2 mil milhões de dólares em danos. O worm está programado para usar o poder de todas as máquinas infectadas contra o site da Casa Branca numa data pré-determinada.

Os ataques terroristas contra o World Trade Center e o Pentágono levam os legisladores americanos a aprovar uma enxurrada de leis de combate ao terrorismo (incluindo o Patriot Act), muitos das quais agrupam os hackers com os terroristas.

A Microsoft e os seus aliados prometem acabar com a "divulgação completa" de vulnerabilidades de segurança, substituindo-a por directrizes de divulgação "responsáveis".

Surgindo apenas alguns dias depois do 11 de Setembro, o vírus Nimda causa estragos na Internet infectando centenas de milhares de computadores em todo o mundo. O vírus é considerado um dos mais sofisticados, com cinco métodos de infecção e replicação.

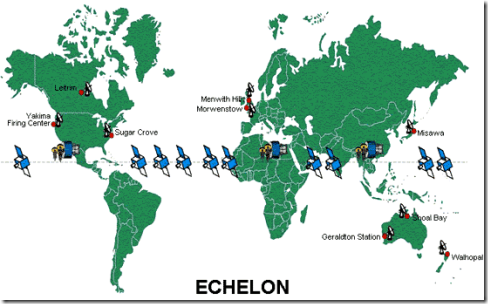

A UE publica um relatório sobre a sua investigação do sistema ECHELON, supostamente usado pelos EUA, Reino Unido, Canadá, Austrália e Nova Zelândia para espiar as comunicações telefónicas, rádio e Internet. Destinado a uso militar e de defesa, há suspeitas de que está a ser utilizado para invadir a privacidade pessoal e comercial para espionagem.

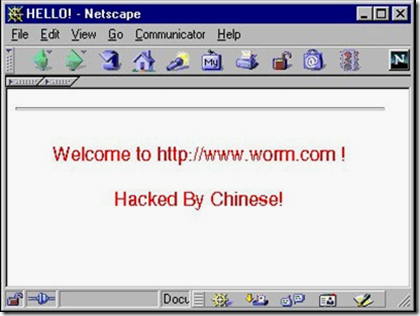

Um caça chinês colide com um avião de vigilância americano e as tensões diplomáticas entre os dois países sobem de tom. Hackers norte-americanos e chineses envolvem-se em escaramuças de desfiguração na web.

David L. Smith, autor do vírus Melissa, é condenado a 20 meses numa prisão federal.

O FBI cria uma falsa empresa de segurança em Seattle e atrai dois cidadãos russos para os EUA, sobre o pretexto de lhes oferecer empregos, e então prende-os. Os russos são acusados de roubar informação de cartões de crédito, na tentativa de extorquir dinheiro de vítimas, e defraudar o PayPal usando cartões de crédito roubados para gerar dinheiro.

2002

O U.S. Naval War College leva a cabo o exercício Digital Pearl Harbor no qual analistas agem como terroristas e simulam um ataque em larga escala contra diversas infraestruturas. As conclusões são que tal ataque não resultaria em eventos catastróficos e mortes, mas poderia paralisar as comunicações em áreas densamente povoadas.

O worm Klez torna-se o maior surto de malware em termos de máquinas infectadas. Ele envia cópias de si mesmo para todos os endereços de e-mail no lista do Microsoft Outlook da vítima, apaga arquivos e cria cópias ocultas dos originais. O worm também tenta desactivar alguns comuns produtos anti-vírus e enche os arquivos completamente com zeros. Apesar de tudo isto, provoca poucos danos monetários.

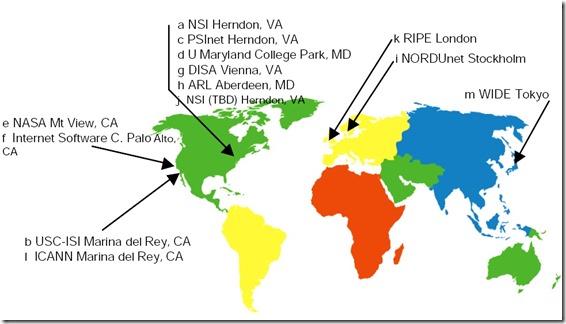

Um ataque DDoS atinge todos os 13 dos servidores raiz que fornecem os serviços de DNS primário para quase todas as comunicações via Internet. Nove servidores ficam fora de serviço, mas os utilizadores da Internet não sentem lentidão ou interrupções por causa das salvaguardas construídas na arquitectura da Internet. No entanto, o ataque levanta questões sobre a segurança da infra-estrutura do núcleo da Internet.

2003

O worm SQL Slammer infecta centenas de milhares de computadores em menos de três horas gerando caos em empresas nem todo o mundo. Detém o primeiro lugar como o worm de computador com a propagação mais rápida de sempre.

O worm MS Blaster e variantes (Welchia) são lançados. O worm pode ter contribuído para o efeito cascata do apagão de 14 de Agosto que afectou cerca de 10 milhões de pessoas em Ontário e 45 milhões de pessoas em oito estados dos EUA.

Um worm desactiva sistemas críticos de segurança numa central nuclear no Ohio.

Howard Carmack, também conhecido como Buffalo Spammer, é preso em Nova York depois de enviar 825 milhões de e-mails, de forma fraudulenta usando as identidades de duas pessoas da cidade de Buffalo, bem como centenas de outras falsas identidades.

É formado o grupo de hackers Anonymous .

Um grupo hacker russo conhecido como a Hang-Up Team constrói um Web site com ferramentas administrativas para atacar as instituições financeiras norte-americanas.

2004

A Coreia do Norte afirma ter treinado 500 hackers para quebrar sistemas de computador na Coreia do Sul, Japão e seus aliados.

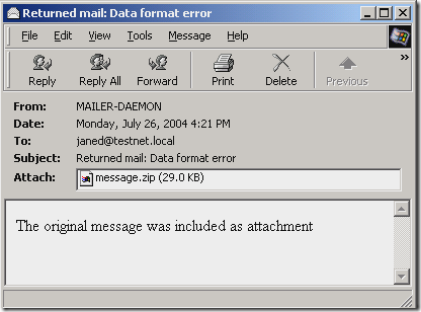

O worm My Doom pretende ser uma notificação de que uma mensagem de e-mail enviado anteriormente falhou, e solicita que o utilizador abra o anexo para ver o que o texto da mensagem originalmente disse. É engenharia social básica para persuadir os destinatários a abrir anexos que contêm o vírus.

Do seu esconderijo, na Roménia distante, um grupo de hackers penetra nos computadores que controlam os sistemas de suporte de vida de uma estação de pesquisa na Antárctida. Os extorsionários confrontam os 58 cientistas e contratados com a súbita perspectiva de uma morte gelada se as suas exigências monetárias não forem cumpridas. Os culpados são detidos antes de qualquer dano ser feito.

Depois de 4 anos de investigação, a Operation Firewall Serviço do Secreto dos EUA descobre uma rede de mais de 4.000 membros que comunicam através da Internet e conspiram numa série de crimes. O Serviço Secreto toma o controle do site Shadowcrew e prende pessoas em oito estados e seis países.

Sven Jaschan, um estudante alemão de 18 anos de idade, lança o vírus Netsky. O vírus infecta milhões de computadores em todo o mundo e desactiva o sistema de computadores da Delta Air Lines, causando o cancelamento de vários voos transatlânticos. Jaschan é preso depois de uma caçada de três meses, durante a qual a Microsoft oferece uma recompensa de 250.000 dólares pela sua captura.

Sanford Wallace, "O Rei do Spam", é investigado pela FTC e multado em quatro milhões de dólares.

Shawn Carpenter, um funcionário dos Sandia National Laboratories, descobre uma extensa série de infiltrações em empresas de segurança militar dos EUA, como a Sandia, Lockheed Martin, o Redstone Arsenal e até mesmo a NASA. O FBI chama a esses ataques Titan Rain e considera-os como sendo de origem chinesa, embora sua natureza exacta ainda seja desconhecida.

2005

A Netcraft estima que mais de existam mais de 60 milhões de sites online.

Hackers acedem ao smartphone Sidekick da T-Mobile de Paris Hilton e colocam as suas fotos e números de telefone online.

1.2 milhões de nomes e números de Segurança Social são roubados do Bank of America.

O sistema de e-mail FBI é hackado.

O worm Samy torna o Samy amigo de toda a gente no MySpace.

Um tribunal de Tel Aviv prende várias pessoas de algumas das mais relevantes empresas comerciais de Israel e investigadores particulares suspeitos de contratarem e realizarem espionagem industrial contra os seus concorrentes, colocando cavalos de Tróia nos seus computadores.

Jeanson James Ancheta, é levado sob custódia pelo FBI. Ele é supostamente um membro da Botmaster Underground, um grupo de script kiddies principalmente conhecido pelo seu uso excessivo de ataques bot e propagação de grandes quantidades de spam.

2006

Ancheta recebe uma pena de prisão de 57 meses, e é condenado a pagar uma indemnização no valor de 15.000 dólares ao Naval Air Warfare Center em China Lake e à Defense Information Systems Agency, por danos causados devido a ataques de DDoS e de hacking.

O hacker turco iSKORPiTX realiza com sucesso a maior desfiguração da história da Web até ao momento, afectando 21.549 sites num único ataque.

A Força Aérea dos EUA anuncia planos para criar um Cyber Command para lidar com ciberguerra e defesa da rede.

Hackers invadem os computadores do Department of Homeland Security, instalam malware, e transferem arquivos para um site remoto chinês em língua chinesa. A Unisys, encarregue da situação, é acusada de encobrir a intrusão.

Um hacker acede aos dados do Second Life da Linden Lab e rouba nomes de contas, nomes da vida real, informações de contacto, senhas cifradas e os dados de pagamento.

Uma máquina de banco em Virginia Beach é reprogramada para dispensar notas de 20 dólares no lugar de notas de 5. A máquina é deixada assim durante nove dias antes que alguém mencione a discrepância ao balconista.

Uma central nuclear no Alabama é encerrada devido ao tráfego excessivo na rede.

De acordo com um estudo do Gartner, os 1,5 milhões de americanos foram vítimas de roubo de identidade em 2006.

Uma série de ataques cibernéticos é lançada contra numerosas organizações, incluindo os governos e contratantes de defesa. Este evento será mais tarde conhecido como Operation Shady RAT.

Na guerra de 2006 contra o Hezbollah, Israel alega que a ciberguerra é parte do conflito, onde os serviços de informações das Forças de Defesa de Israel (IDF) estimam que vários países do Oriente Médio utilizam hackers russos e cientistas para operar em seu nome.

2007

A Estónia é submetida a um ataque cibernético em massa de hackers dentro da Federação Russa, na sequência da retirada de um memorial russo da II Guerra Mundial do centro da cidade de Tallinn. Num período muito curto de tempo, uma variedade de métodos são usados para derrubar sites governamentais-chave, sites de notícias e, de modo geral, inundar a rede estoniana a um ponto em que se torna inutilizável, interrompendo o uso de todos os sites por 22 dias.

Quase todas as redes ministeriais do governo estoniano, bem como duas grandes redes bancárias são colocadas offline e todo o ataque é considerado como o exemplo perfeito de como uma nação pode ser vulnerável a ciberataques durante um conflito.

O governo e os militares chineses são acusados de invasão de redes de outras nações, incluindo o Pentágono, as redes e computadores do governo alemão e do Reino Unido.

A Russian Business Network (RBN) oferece hospedagem à prova de balas, permitindo que os sites que contenham conteúdos ilegais possam ficar online, apesar das tentativas de retirada legais.

Um gangue russo usa a hospedagem da RBN e injecção de SQL para penetrar sites do governo dos EUA.

Israel lança um ataque aéreo contra a Síria chamado Operation Orchard. Fontes militares dos EUA especulam que os israelitas podem ter usado guerra cibernética para permitir que os seus aviões passem despercebidos pelo radar na Síria.

O Departamento de Segurança Interna dos EUA realiza o Aurora Generator Test nos Idaho National Laboratories, que mostra que um ciberataque sobre um sistema industrial de controle pode danificar a máquina. O teste envolve o acesso remoto de uma estação de controle do gerador por um hacker estrangeiro que faz com que um grande gerador a diesel estremeça, arremesse pedaços cacos de metal e emita fumo antes de parar completamente.

A Operation Bot Roast do FBI encontra mais de 1 milhão de vítimas de botnets.

A Operation Bot Roast II do FBI 1 detecta milhão de PCs infectados, 20 milhões de dólares em perdas e resulta em oito acusações.

Paul Strassmann, um ex-alto funcionário de segurança da informação dos EUA, estima que existem mais de 730 mil computadores "infestados por zombies chineses." Esta é uma clara referência a possíveis efeitos de recentes ciberataques que deixaram para trás um software malicioso que pode ser activado mais tarde.

2008

Um vídeo de Tom Cruise a defender a sua crença na Igreja da Cientologia é passado para o YouTube e a Igreja tenta retirá-lo. Como resposta a isso, o grupo que se autodenomina 'Anonymous' começa o "Projet Chanology", um movimento anti-Cientologia com o objectivo de expulsar sistematicamente a Igreja da internet. Nas semanas seguintes, os sites da Cientologia são intermitentemente mantidos offline e são roubados documentos privada de computadores da Cientologia e distribuídos pela Internet. A Igreja da Cientologia move o seu site para um host que é especializado em protecção contra ataques de negação de serviço, mas os ataques cibernéticos e hacks contra a religião das celebridades continuam até hoje.

Centenas de sites governamentais e empresariais na Lituânia são desfigurados e alguns são cobertos de graffitis digitais da era soviética, implicando hackers nacionalistas russos.

Imagens privadas do MySpace e FaceBook são expostas online através de manipulação de URLs.

Um hacker publica dados pessoais de 6 milhões de chilenos (incluindo números de cartão de identificação, endereços, números de telefone e registros académicos) dos servidores públicos e militares à internet, para protestar contra a pobres protecção de dados do Chile.

Tom Donahue, analista sénior da CIA, falando numa conferência, reconhece publicamente que atacantes usado como alvo os computadores das redes eléctricas de todo o mundo, provocando pelo menos uma quebra eléctrica generalizada.

A invasão da Geórgia pelas forças russas é precedida por ciberataques sobre o governo georgiano e sites de negócios e infra-estrutura de rede, desabilitando as comunicações do país com o mundo exterior.

Joel Brenner, executivo nacional de contra-espionagem, classifica a milícia cibernético da China como formidável. Ele diz que os chineses operam tanto através de agências governamentais como de organizações patrocinadoras, que montam ataques contra os EUA em dimensões avassaladoras.

As campanhas presidenciais de Obama e McCain em 2008 são fortemente atacadas. Aquilo que inicialmente se pensa serem simples ciberataques nos computadores utilizados por ambas as campanhas, acaba por ser revelar como um esforço mais concentrado a partir de uma "fonte externa" que viola e-mails e dados sensíveis. O FBI e o serviço secreto entram em cena e confiscam todos os computadores, telefones e dispositivos electrónicos das campanhas. Não há conclusões finais, mas os rumores apontam para os suspeitos do costume: China ou Rússia.

Invasores estrangeiros desconhecidos usam pen drives, cartões de memória portáteis, para infectar redes do Departamento de Defesa. Inserido num laptop militar no Médio Oriente, o código malicioso no disco cria - de acordo com o subsecretário de Defesa William Lynn - uma cabeça-de-ponte digital, a partir da qual os dados podem ser transferidos para servidores sob controlo estrangeiro. O ataque serve como mais um alerta para a realidade na segurança e resulta naquilo que alguém no Pentágono mais tarde classificará como a mais significativa quebra de segurança dos computadores militares dos EUA.

O worm Conficker começa a infectar PCs, recrutando-os calmamente para a maior botnet do mundo, responsável pela distribuição de vírus, malware e participando em maciços ataques de negação de serviço em nome dos seus mestres. A fonte do worm e das suas muitas variantes ainda é desconhecida, embora alguns pesquisadores acreditem que ele é originário da Ucrânia. O worm ainda está activo até hoje, apesar de todos os esforços para erradicá-lo. A Microsoft mantém uma recompensa de 250.000 dólares por informações que levem à prisão dos seus criadores.

O processador de pagamentos fiáveis Heartland Payment Systems é vítima de uma conspiração para roubar números de cartão de crédito e débito. Um grupo criminoso, secretamente infestando a rede de computadores da empresa com spyware, é capaz de roubar mais de 100 milhões de números de cartões individuais e este episódio acabou por custar em torno de 140 milhões de dólares.

O retalhista de comida Hannaford Bros sofre uma violação da sua segurança de quatro meses de duração. Durante este período, mais de 4,2 milhões de números de cartões de crédito e débito são expostas, juntamente com outras informações confidenciais. Os custos são estimados em 252 milhões de dólares.

Um dos principais hackers envolvidos é Albert Gonzalez, que também tinha atacado a Heartland Payment Systems, bem como o TJ Maxx. Gonzales cometeu os seus crimes entre 2005 e 2008. Ironicamente, ele foi contratado como um informante do Serviço Secreto dos EUA, o que lhe valeu 75.000 dólares anualmente durante esse período. O Serviço Secreto não tinha conhecimento de suas actividades até 2008.

O hacker chamou ao seu esquema Operation Get Rich or Die Tryin e foi conseguida através da instalação de malware nos servidores da loja, que está em contraste com a táctica mais comum de atacar bases de dados de empresas. Para roubar os cartões de crédito e débito ele usou um packet sniffer para obter dados de transacções directamente dos retalhistas. Os dados foram encaminhados para servidores alugados na Ucrânia e Letónia. Em seguida, ele passou a informação a Maksym Yastranskiy, um vendedor de cartão ucraniano. Yastranskiy foi capturado na Turquia em 2007 e forneceu informações que foram utilizadas para construir um caso criminal (link) Albert Gonzalez. Depois de sua prisão, em Maio de 2008, Gonzalez tentou apelar dependência de computadores e síndroma de Asperger, que foram ignorados pelo tribunal. Gonzalez é condenado a 20 anos de prisão

2009

A invasão israelita da faixa de Gaza origina uma série de invasões de sites, de ataques de negação de serviço e sequestros de nome de domínio e de conta, por ambos os lados. Estes ataques são notáveis por estarem entre os primeiros sequestros de nome de domínio politicamente motivados.

Durante os protestos contra os resultados das eleições iranianas, os Anonymous desempenham um papel importante na disseminação de informações de e para o Irão através da criação do Anonymous Iran e lançando um manifesto de vídeo para o governo iraniano.

Janet Napolitano, secretária do DHS, lança o National Cybersecurity and Communications Integration Center (NCCIC), um centro de monitorização e alerta permanente.

O Melbourne International Film Festival é forçado a fechar o seu site após ataques DDoS por vigilantes chineses, em resposta à aparição da convidada Rebiya Kadeer e à exibição de um filme sobre ela, que é considerado anti-China pelos média estatais chineses. Os hackers esgotaram todas as sessões do filme no site, e substituíram as informações do festival pela bandeira chinesa e slogans anti-Kadeer.

O worm Conficker está já infiltrado em milhões de PCs em todo o mundo, incluindo muitos do governo e redes de nível superior de segurança.

Computadores da Climate Research Unit da East Anglia University são atacados numa tentativa de expor uma conspiração de cientistas para suprimir dados que contradiziam as suas conclusões sobre o aquecimento global.

O Presidente Obama anuncia criação de um coordenador de cibersegurança sob o Conselho Nacional de Segurança e do Conselho Económico Nacional, responsável pela implementação de políticas de segurança cibernética e estratégia.

Os spammers começam a utilizar serviços de tradução automática para enviar spam em outras línguas, a fim de superar o fato de que, até 2009, a maioria dos spams enviados em todo o mundo estava no idioma Inglês.

Sanford Wallace sofre um julgamento de 711 milhões dólares por danos de spam no Facebook, colocando mensagens de spam no wall dos membros. Ele pede falência.

São detectados vários ataques coordenados de negação de serviço contra sites do governo, média e financeiros na Coreia do Sul e Estados Unidos. Enquanto muitos pensam que o ataque é dirigido pela Coreia do Norte, um pesquisador traça os ataques para o Reino Unido.

Uma investigação de ciberespionagem de 10 meses sobre a GhostNet descobre que 1.295 computadores em 103 países foram espionados, com indícios que apontam para a China. A GhostNet usa um programa de software malicioso chamado RAT gh0st (Remote Access Tool - ferramenta de acesso remoto) para roubar documentos sensíveis e controlar as webcams em computadores infectados.

Hackers invadem os computadores do Departamento de Defesa e descarregam terabytes de dados contendo informações classificadas sobre o projecto Joint Strike Fighter, uma iniciativa de 300 mil milhões de dólares para desenvolver um avião de caça furtivo.

Capítulo Anterior - Próximo Capítulo

Sem comentários:

Enviar um comentário