Este lado obscuro fragmentou-se ainda mais quando vários grupos independentes formaram "gangues electrónicos", com o objectivo de aceder às informações sensíveis alojadas dentro de grandes instituições, como centros de pesquisa governamentais e educacionais. À semelhança do que acontece com gangues de rua convencionais, não demorou muito para que esses grupos começassem a lutar entre si e, no início dos anos 1990, deu-se uma escalada das disputas internas que congestionaram as linhas telefónicas e as redes e culminaram com o desmembramento e acção judicial contra vários grupos.

Paralelemente, o fim da guerra fria é um factor muito importante, pois permite que a Internet se espalhe livremente em toda a antiga URSS, com grande impacto em ambos os lados da agora ferrugenta Cortina de Ferro.

Marcos históricos:

1990

A Grande Guerra Hacker começa com a Legion of Doom e os Masters of Deception envolvidos em quase dois anos de guerra online, bloqueando linhas telefónicas, monitorizando chamadas e invadindo os computadores particulares uns dos outros.

Na resposta à falha do sistema telefónico da AT&T que, em 15 de Janeiro, deixou 60 mil clientes sem linha de telefone por nove horas, as autoridades federais invadem o quarto de Mark Abene (Phiber Optik), de armas em punho, e confiscam o seu equipamento informático. Abene e os outros membros dos MOD vêm as suas casas ser revistadas e os seus bens apreendidos pelos Serviços Secretos dos EUA, em grande parte devido a suspeitas governamentais de terem causado a falha da rede da AT&T. Algumas semanas depois, a AT&T admite que o acidente foi resultado de uma actualização de software nos sistemas de comutação da sua rede de longa distância, ou seja, erro humano da sua parte.

A Steve Jackson Games, uma empresa de jogos de RPG em Austin, Texas, é invadida. O Serviço Secreto apreende computadores e discos na sede da empresa e também na casa de um de seus funcionários, Loyd Blankenship (The Mentor) um ex-membro da Legion of Doom. Blankenship está a escrever um jogo de RPG chamado Cyberpunk GURPS que os agentes interpretam como um manual para a criminalidade informática.

Depois de dois anos de investigação, 150 agentes do FBI, ajudados pelas autoridades locais e estatais, lançam a Operação Sundevil invadindo presumíveis organizações criminosas de hackers supostamente envolvidos em fraude com cartões de crédito e roubo de serviços de telefonia. Apreendem 42 computadores e 23 mil discos de locais em 14 cidades. O resultado é um colapso na comunidade de hackers, com membros delatando uns aos outros em troca de imunidade visto que os alvos eram principalmente sites operando fóruns de discussão, alguns dos quais foram classificados como fóruns de hackers.

As batalhas judiciais que surgem no rescaldo da Operação Sundevil, do assalto à Steve Jackson Games e o julgamento do Knight Lightning, levam à criação da Electronic Frontier Foundation. John Perry Barlow e Mitch Kapor formam esta organização quando sentem que há uma necessidade de uma melhor protecção de liberdades civis na Internet.

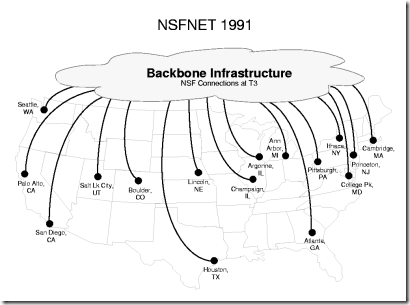

A Internet tem mais de 300 mil hosts e enquanto as linhas T3 estão a ser construídas, o Departamento de Defesa dispersa a ARPANET e a maioria dos computadores universitários que estavam ligados a ela são movidos para redes ligadas à National Science Foundation Network (NSFNET). As linhas originais a 56kbs da ARPANET são retirados de serviço sendo substituídas pelo backbone NSFNET.

A Polícia Federal Australiana no encalço de Phoenix, Electron e Nom, membros do grupo Realm, é a primeira no mundo a usar a intercepção de uma base de dados remota para reunir provas para uma acusação de crime informático.

O Computer Misuse Act é aprovado no Reino Unido, criminalizando qualquer acesso não autorizado a sistemas de computador.

Todas as semanas, a rádio Los Angeles KIIS-FM tem um concurso chamado "Ganhe um Porsche até sexta-feira", dando um Porsche de 50.000 dólares a quem ligar em centésimo segundo lugar depois de ter sido tocada uma determinada sequência de canções anunciadas no início do dia. Kevin Poulsen (Dark Dante) com os seus parceiros frente aos seus computadores, assume o controlo das 25 linhas telefónicas da estação e bloqueia todas as chamadas, menos a sua. Então faz a chamada vencedora e, mais tarde, recebe o seu Porsche 944.

1991

Embora Abene seja absolvido no escândalo AT & T, em Fevereiro é preso e acusado de diversas violações de segurança e fraudes com computadores. Sendo menor de idade, declara-se inocente e acaba por aceitar um acordo de confissão de um crime menor, sendo condenado a 35 horas de serviço comunitário.

Philip Zimmerman lança o "Pretty Good Privacy" (PGP), uma poderosa ferramenta gratuita de cifragem de dados. Depois do programa se espalhar rapidamente por todo o globo, o governo dos EUA começa uma investigação criminal que durará três anos sobre Zimmerman, alegando que ele quebrou as leis de criptografia dos Estados Unidos

O primeiro directório navegável de arquivos na Internet, o Gopher, é criado fornecendo uma interface baseada em texto, com menus, para aceder aos recursos da Internet.

São criados os Wide Area Information Servers (WAIS) proporcionando um mecanismo de indexação e acesso à informação na Internet.

A proibição federal de restrição de negócios a partir da Internet é levantada e a Comercial Internet Exchange (CIX) Association, Inc. é formada após o levantamento das restrições sobre o uso comercial da Internet.

Linus Torvalds lança publicamente a versão 0.01 do Linux.

O CERN lança a World Wide Web (WWW). Originalmente desenvolvida por Tim Berners-Lee para fornecer um sistema hipermédia distribuído que permite fácil acesso a qualquer tipo de informação em qualquer lugar do mundo.

Justin Petersen, preso três meses antes por hacking, é libertado da prisão para ajudar o FBI a perseguir Kevin Mitnick.

Começa o pânico mediático devido ao vírus Michelangelo.

Kevin Poulsen é preso por acusações de fraude e lavagem de dinheiro, depois de ser apresentado num episódio de "Unsolved Mysteries".

Até o final do ano Phiber Optik apareceu em Bazar de Harper, Esquire, The New York Times, em inúmeros debates públicos e convenções e até mesmo em um programa de televisão apresentado por Geraldo Rivera. Ele e outros quatro membros do Masters of Deception também estão presos em dezembro como resultado de uma grande investigação em todo o país por uma força-tarefa conjunta do FBI / Serviço Secreto.

1992

Um grupo de entusiastas da computação consegue armazenar o seu equipamento excedentário num espaço alugado em Boston. Eles colaboram na análise de vulnerabilidades, especialmente em produtos da Microsoft, e ganham reputação por contribuírem para a pesquisa séria nesse campo e por aparecerem em conferências de segurança. É o nascimento das L0pht Heavy Industries.

Bruce Sterling publica The Hacker Crackdown, em que documenta a montagem de uma reacção das autoridades aos hackers, fornece um olhar em profundidade em vários hacks reais, e discute o lado das liberdades civis do hacking. O livro dá ao público mais um vislumbre do submundo do hacking, cracking e phreaking. A combinação desses eventos divulga o lado obscuro do hacking e aumenta a conscientização do público para as suas consequências.

Dark Avenger, um programador búlgaro, cria o 1260, o primeiro vírus polimórfico. É a primeira utilização conhecida de um motor polimórfico para transformar o código do vírus, mantendo o algoritmo original intacto. A ideia por trás do uso deste código polimórfico é contornar o tipo de reconhecimento de padrão usado por software anti-vírus.

Cinco membros dos MOD são indiciados pelo tribunal federal de 11 crimes. A acusação baseia-se fortemente em provas recolhidas por escutas telefónicas, aprovadas por tribunal, de conversas entre os membros da MOD.

O número de hosts da Internet ultrapassa 1 milhão.

O termo "Navegar na Internet" (Surfing the Internet) é criado por Jean Armour Polly.

1993

É lançada a revista Wired.

O tribunal delibera a favor da Steven Jackson Games e o Serviço Secreto é condenado a pagar uma indemnização.

A primeiro conferência hacker DefCon é realizada em Las Vegas com o único propósito de dizer adeus às BBSs (agora substituídas pela Web), mas o encontro é tão popular que se torna um evento anual.

O navegador Mosaic é lançado, popularizando a World Wide Web. Desenvolvido no National Center for Supercomputing Applications (NCSA), fornece uma interface gráfica multimídia que permite que os utilizadores possam navegar na web mais facilmente através da conversão de comandos de texto em imagens.

Todos os cinco membros dos MOD se declaram culpados e são condenados à prisão ou liberdade condicional. Phiber Optik cumpre um ano numa prisão federal.

1994

A Usenet torna-se um alvo popular para as mensagens de spam. O primeiro spam em massa é enviado por Clarence Thomas, um administrador de sistema da Andrews University. A sua mensagem é: Global Alert for All: Jesus is Coming Soon.

O Mosaic é renomeado Netscape Navigator e a empresa assume o nome Netscape.

Brian Pinkerton cria o WebCrawler, o primeiro motor de busca da Web. É um robot de software que recolhe o texto completo de páginas web e o armazena numa base de dados que pode ser pesquisada utilizando palavras-chave. À medida que outros robots foram desenvolvidos para pesquisar na Web, eles tornaram-se conhecidos como "crawlers" ou "spiders".

Além do WebCrawler, são criados os motores de busca Einst Galaxy, Lycos e Yahoo!

Vladimir Levin, um russo de 30 anos, lidera um grupo de hackers que invadem os sistemas do Citibank e roubam 10 milhões de dólares. Usando o seu laptop de trabalho após o expediente, ele transfere os fundos para contas na Finlândia e Israel. Levin é julgado nos Estados Unidos e é condenado a três anos de prisão.

O AOHell é lançado como um aplicativo freeware que permite que script kiddies sem conhecimentos técnicos consigam para causar estragos na America Online. Por dia, centenas de milhares de utilizadores da AOL encontram as suas caixas de correio inundadas com bombas de e-mail de vários megabytes e as suas salas de chat são interrompidas com mensagens de spam.

Um estudante 16 anos, conhecido como Data Stream, é preso pela polícia do Reino Unido por violar a segurança Korean Atomic Research Institute, da NASA e várias agências do governo dos EUA.

Cinco membros do Ministério de Inteligência do culto Aum Shinri Kyo entram no mainframe da Mitsubishi Heavy Industry e roubam uma quantidade significativa de dados sensíveis.

O Prof James Der Derian cria a expressão "dissuasão cibernética", na revista Wired.

Kevin Poulsen declara-se culpado no U.S. District Court em Los Angeles de sete acusações de fraude informática, lavagem de dinheiro e obstrução da justiça, relacionadas com o incidente KIIS-FM e outros.

Um hacker rouba os ficheiros pessoais de Tsutomu Shimomura e distribui-os através de uma comunidade online para programadores de computador especializados. O culpado é Kevin Mitnick.

A Intervasion do Reino Unido, planeada por um grupo chamado Zippies no Dia de Guy Fawkes, é a primeira utilização pública de DDoS como uma forma de protesto.

Laurence Canter e Martha Siegel, uma equipa de advogados, marido e mulher, utilizam posts em massa na Usenet para anunciar os seus serviços legais de apoio à imigração, criando o primeiro grande incidente de spam comercial quando publicam o anúncio dos seus Green Card Assistance Services em 6.000 grupos de notícias de uma só vez. Os utilizadores da Usenet, enfurecidos, respondem com mensagens de e-mail a insultá-los e com bombas de e-mail (um e-mail grande que ocupa uma enorme quantidade de espaço no servidor do destinatário, entupindo o sistema e podendo até fazer com que ele deixe de funcionar). Desafiadores em face da ampla condenação, os advogados alegam que os seus detractores são hipócritas e fanáticos e escrevem um livro polémico intitulado How to Make a Fortune on the Information Superhighway: Everyone's Guerrilla Guide to Marketing on the Internet and Other Online Services. Neste livro, eles defendem o spam como ferramenta de marketing viável e afirmam que todos têm o direito de anunciar em todos os grupos de notícias de qualquer forma como quisessem. Isto cria um precedente que a maioria dos spammers ainda hoje segue: Se você não gosta, apague, nós estamos apenas a exercer o nosso direito de liberdade de expressão.

1995

São criados os motores de busca Alta Vista, Excite e Infoseek.

A Microsoft lança o Windows 95. As empresas anti-vírus preocupam-se com a resistência do sistema operativo a vírus.

Os vírus de macro aparecem e são capazes de corromper o novo sistema operativo Windows.

A Microsoft lança o Internet Explorer como parte do pacote Windows 95 Plus!

Usando um conjunto de técnicas de localização de sinais de telefone, Tsutomu Shimomura, do San Diego Supercomputer Center, localiza Kevin Mitnick.

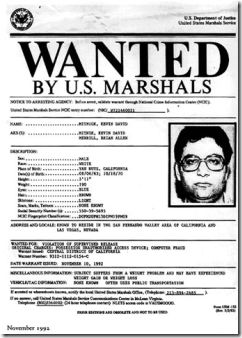

Num caso altamente divulgado, Kevin Mitnick, provavelmente o mais prolífico e mais conhecido hacker do mundo, é preso (novamente), desta vez em Raleigh, NC. É acusado de roubar dados de projectos de sistemas de computador no valor de cerca de 1 milhão de dólares.

Mitnick é a primeira pessoa a ser condenada por ter acesso a uma rede de computadores interestadual para fins criminosos e é também o primeiro cracker a ter o seu rosto num cartaz "Most Wanted" do FBI.

Mitnick é acusado de roubar milhares de números de cartões de crédito de bases de dados online, invadir as bases de dados de viaturas da Califórnia e controlar remotamente os centros de comutação telefónica de Nova Iorque e da Califórnia em várias ocasiões. Mitnick é um mestre naquilo que os hackers chamam engenharia social, reunindo informações simplesmente pedindo às pessoas para lhas darem. Muitas vezes, as senhas que ele usou para entrar nas redes de computadores foram fornecidos pelos administradores de sistemas dessas redes, que haviam sido convencidos de que Mitnick tinha boas razões para precisar das senhas. Ele permanecerá na cadeia por 4 anos sem julgamento.

O "Netstrike", uma acção de greve contra computadores do governo francês, é um dos primeiros eventos documentados de hacktivismo.

É criado o spamware, ou spam software. Em Agosto, uma lista de dois milhões de mensagens de correio electrónico é oferecida para venda.

Kevin Poulsen é condenado a 51 meses de prisão e mais de 56.000 dólares em indemnizações às estações de rádio que ele enganou.

1996

Omega, membro do Cult of the Dead Cow, cria o termo "Hacktivismo".Hackers desfiguraram os sites do Departamento de Justiça, da CIA e da Força Aérea dos EUA.

O grupo hacker canadense, Brotherhood, enraivecido pelas falsas acusações lançadas sobre hackers acusando-os de perseguir electronicamente uma família canadense, invade o site da Canadian Broadcasting Corporation e deixa a mensagem: "Os meios de comunicação são mentirosos." Mais tarde, é o próprio filho da família, de 15 anos de idade, que é identificado como culpado pela perseguição.

Os U.S. General Accounting Office declaram que hackers tentaram invadir arquivos de os computadores do Departamento de Defesa cerca de 250.000 vezes, só em 1995. De acordo com o relatório, cerca de 65 por cento das tentativas foram bem sucedidas.

John Deutsh, director da CIA, declara grupos estrangeiros ligados ao crime organizado estão por detrás dos ataques de hackers contra o sector privado dos EUA.

É aprovado o US Communications Decency Act (CDA) que torna ilegal transmitir material indecente / obsceno através da Internet.

A imprensa sul-coreana afirma que que funcionários do governo norte-coreano estão envolvidos em esforços para obter tecnologia proprietária do estrangeiro através de métodos indirectos.

Os Bell Research Labs, nos EUA, anunciam ter encontrado uma maneira de falsificar dinheiro electrónico em smart cards.

Um hacker supostamente associado com o movimento de supremacia branca desactiva temporariamente um ISP de Massachusetts danifica parte do seu sistema de registos. O ISP tinha tentado impedir o hacker de enviar mensagens racistas à escala mundial sob o nome do ISP. O hacker termina a acção com a ameaça "Vocês ainda estão para ver o verdadeiro terrorismo electrónico. Isto é uma promessa."

1997

O US Supreme Court declara que o Communications Decency Act (CDA) é inconstitucional.

A America On-Line (AOL), um dos maiores fornecedores de serviços de Internet nos EUA, corta o acesso directo aos seus utilizadores na Rússia, devido ao alto nível de fraude.

O Chaos Computer Club afirma que foi capaz de penetrar o software de Internet da Microsoft e o programa de gestão financeira Quicken, transferindo dinheiro entre contas sem que qualquer titular da conta bancária ou banco dessem conta que a transacção não foi autorizada.

O National Computer Crimes Squad do FBI relata que 85% das empresas têm sido hackeadas e a maioria nem sabe.

Um hacker desabilita o sistema de computador da torre de controlo de tráfego no Aeroporto Worcester, Massachusetts. Não são causados acidentes, mas o serviço normal regular é afectado.

Um hacker da Suécia congestiona os sistemas de telefone de emergência 911 na zona centro-oeste da Florida. Isto indica que um ataque pode ser lançado de qualquer lugar do mundo.

O Electronic Disturbance Theater (EDT) começa a desencadear bloqueios na web contra vários sites como forma de apoio aos zapatistas mexicanos. À hora combinada, milhares de manifestantes apontam os seus browsers para um site de destino usando um software que inunda o alvo com pedidos de download rápidos e repetidos. Grupos defensores dos direitos dos animais também têm usado software EDT contra organizações acusadas de abusar animais.

Um jovem croata de 15 anos penetra nos computadores da base da Força Aérea dos EUA em Guam.

O exercício Eligible Receiver 97 testa a prontidão do governo americano contra ciberataques. A NSA Red Team usa técnicas de hackers e software que está disponível gratuitamente na Internet. Esta equipa foi capaz de quebrar redes e fazer coisas como negar serviços, alterar e manipular e-mails para torná-los parecem vir de uma fonte legítima e perturbar as comunicações entre a National Command Authority e diversas agências e comandos militares. Foram exploradas as vulnerabilidades comuns o que permitiu que a equipe vermelha conseguisse acesso privilegiado a mais de 36 redes do governo que lhes permitiu mudar / adicionar contas de utilizador e reformatar unidades de disco rígido dos servidores.

Primeiros ataques sérios sobre o sistema operativo Windows NT da Microsoft.

Sanford Wallace, "O Rei do Spam", começa a sua carreira criando uma empresa chamada Cyber Promotions para enviar faxes não solicitados e depois passa o e-mail e outras tácticas da Internet.

Um grupo que se autodenomina PANTS/HAGIS Alliance ataca o Yahoo! e ameaça lançar um vírus de computador. A Yahoo! notifica os utilizadores que visitaram o seu site recentemente, da hipótese de terem recebido uma bomba lógica e worm colocada por hackers que reivindicam que a "bomba lógica" vai ser activada no dia de Natal de 1998, caso Kevin Mitnick não seja libertado da prisão. Mas tudo não passa de uma farsa.

O grupo de hackers portugueses UrBaN Ka0s ataca o site da República da Indonésia e 25 outros sites militares e do governo, como parte da campanha contra o governo indonésio e contra a situação em Timor Leste.

1998

O gigante de buscas Google é fundado por Larry Page e Sergey Brin no seguimento do seu projecto de pesquisa, enquanto estudam para o seu doutoramento na Universidade de Stanford.

Intrusos infiltram-se e assumem o controlo de mais de 500 sistemas de computadores do governo, militares e do sector privado. Os ataques, apelidados de "Solar Sunrise", devido às conhecidas vulnerabilidades no sistema operativo Solaris, da Sun, implantam programas de captura de dados sensíveis e parecem vir de servidores em todo o mundo. Investigadores suspeitam originalmente de agentes do Iraque mas depois descobrem que um grupo de adolescentes da Califórnia foi responsável pelas incursões. A experiência dá ao Departamento de Defesa dos EUA uma primeira ideia daquilo que adversários hostis com maiores habilidades e recursos seria capaz de fazer aos centro de comando e controlo da nação, especialmente se usado em conjunto com ataques físicos.

O diretor da CIA, George Tenet, dá uma palestra sobre "riscos de segurança da informação" e, pela primeira vez, um chefe de espionagem dos EUA refere-se publicamente à ameaça de "ataque cibernético".

Os militares dos EUA coordenam os esforços de ciberdefesa na Joint Task Force - Computer Network Defense.

Guerrilheios da etnia Tamil do inundam as embaixadas do Sri Lanka com mais de 800 e-mails por dia, durante mais de duas semanas. As mensagens dizem: "We are the Internet Black Tigers and we're doing this to disrupt your communications." As autoridades alegam que este é o primeiro ataque conhecido efectuado por terroristas contra a infraestrutura de TI de um país.

Janet Reno, a U.S. Attorney General, revela o National Infrastructure Protection Center, que recebe a missão de proteger os sistemas de tecnologia, telecomunicações e transporte do ataque de hackers.

Os membros do grupo de hackers de elite conhecido como L0pht testemunham perante o Congresso dos EUA sobre " Weak Computer Security in Government". O L0pht afirma que pode encerrar o acesso à Internet em todo o país em menos de 30 minutos e, portanto, o grupo pede medidas de segurança mais fortes.

Hackers atacam o site do United Nation's Children Fund, ameaçando um "holocausto" se Kevin Mitnick não for libertado.

A Information Security publica sua primeira Annual Industry Survey, descobrindo que quase 75% das organizações sofreram um incidente de segurança no ano anterior.

O Federal Bureau of Labor Statistics é inundado durante dias com centenas de milhares de pedidos de informação falsos.

O Cult of the Dead Cow lança um programa cavalo de Tróia chamado Back Orifice na Defcon. Uma vez instalado numa máquina com Windows 9x o programa permite o acesso remoto não autorizado.

Timothy Lloyd é acusado de colocar uma bomba lógica na rede da Omega Engineering, causando milhões de dólares em danos.

Hackers alteram o site do The New York Times, renomeando-o HFG (Hacking para Girlies).

Durante o aumento das tensões no Golfo Pérsico, hackers invadem computadores não classificados do Pentágono e roubam programas de software alegadamente para um sistema de satélite militar. Em seguida ameaçam vender o software a terroristas.

As autoridades dos EUA descobrem acidentalmente um padrão de sondagem de sistemas de computadores do Pentágono, da Nasa, do Departamento de Energia, de universidades privadas e laboratórios de pesquisa. Esta série de incidentes formam uma operação, que mais tarde será conhecida como Moonlight Maze, em que hackers penetram sistemas de computadores americanos e sistematicamente saqueiam de dezenas de milhares de arquivos, incluindo mapas de instalações militares, projectos de equipamento militar.

O grupo Legions of the Underground (LoU) declara guerra cibernética contra o Iraque e a China com a intenção de perturbar e incapacitar a sua infra-estrutura de internet.

1999

Uma coligação internacional de hackers (incluindo o Cult of the Dead Cow, a equipa da revista 2600, o pessoal da Phrack, o L0pht e o Chaos Computer Club) emitem uma declaração conjunta condenando a declaração de guerra do LoU. O LoU responde retirando a sua declaração.

O Departamento de Defesa dos EUA reconhece receber 60 a 80 ataques por dia.

Assassinos invadem um computador de um hospital para mudar a medicação de um paciente de modo a que receba uma injecção letal. O paciente morre dentro de poucas horas.

Hackers na Sérvia ataque sistemas da OTAN em retaliação contra a intervenção militar da OTAN no Kosovo. Computadores são atingidos com bombas e-mail e com ataques de negação de serviço. Além disso, muitas empresas, organizações públicas e institutos académicos vêm seus sites ser desfigurados.

A OTAN bombardeia acidentalmente a embaixada chinesa em Belgrado, gerando uma onda de ataques cibernéticos da China contra sites do governo dos EUA onde hacktivistas chineses deixam mensagem como We won't stop attacking until the war stops!"

Os Electrohippies, outro grupo de hacktivistas, desenvolvem Web sit-ins contra o encontro da Organização Mundial do Comércio em Seattle.

O projeto Electronic Civil Disobedience, um grupo de artistas e activistas online, usa o software FloodNet para atacar o Pentágono chamando-lhe de arte conceptual e afirmando tratar-se de um protesto contra o apoio dos EUA à supressão de rebeldes no sul do México pelo governo mexicano.

O Cult of the Dead Cow lança o Back Orifice 2000 na DEF CON.

Um hacker entrevistado por Hilly Rose durante a Art Bell Coast-to-Coast Radio Show expõe uma

trama da Al Qaeda para descarrilar os comboios da Amtrak. O resultado é que todos os trens são forçados a parar como uma medida de segurança.

Hacktivistas tentam perturbar o funcionamento da ECHELON (uma rede internacional de vigilância de comunicações electrónica que filtra todo e qualquer tráfego de satélite, microondas, telemóvel e de fibra óptica) organizando o "Jam Echelon Day" (JED).

David Smith, um programador de New Jersey, lança o primeiro worm auto-replicante a atacar a Internet desde o worm de Robert Morris 1988. Viajando através do software Microsoft Outlook e-mail, o Melissa (em homenagem a uma dançarina de bar) derruba redes de computadores em cerca de 300 empresas. O vírus está anexado a e-mails que têm a seguinte mensagem: Here is that document you asked for, don't show it to anybody else. Assim que é activado, envia cópias de si mesmo para os primeiros 50 nomes da lista no livro do destinatários de e-mail do Outlook. Infecta também documentos do Microsoft Word no disco rígido do utilizador e envia-os por e-mails através do Outlook para os mesmos 50 destinatários.

Kevin Mitnick, preso desde 1995 sob a acusação de fraudes com computadores, assina um acordo de confissão e é sentenciado a 5 anos, dos quais mais de 4 anos já haviam sido cumpridos antes do julgamento.

Palavras finais:

No final dos anos 90 fecha-se o círculo completo sobre o hacking e este assunto é tema de pesquisa académica e discussão. As principais faculdades e universidades estão a criar programas de estudo centrados na segurança informática e na cibercultura. A mística hacker continua em crescendo e vem evoluindo desde os seus primeiros dias como uma actividade benigna realizada dentro de obscuros laboratórios de informática nos anos 1960. Os participantes têm desempenhado muitos papéis diferentes e têm sido popularizados através de várias médias. Eles têm sido tudo, de turistas de computador a voyeurs de rede; de criminosos perigosos a anarquistas niilistas; de nerds de computador a cyberpunks; de perturbação da ordem pública a catalisadores para o avanço da tecnologia. Não importa quanta nova legislação é aprovada ou quantas barreiras de segurança são concebidos, o hacking será praticado enquanto os computadores e os sistemas de tecnologia orientados para comunicação façam parte da nossa vida. No entanto, este é também o fim da anarquia, a morte da nova fronteira. Os hackers já não são consideradas anti-heróis românticos, malucos excêntricos que só querem aprender as coisas. Uma economia online em expansão, com a promessa de realização de negócios do mundo sobre a rede, carece da necessária protecção. Subitamente, os hackers são criminosos.

Capítulo Anterior - Próximo Capítulo

Sem comentários:

Enviar um comentário