Depois de John Draper e dos seus inspirados assobios electrónicos terem ganho uma grande audiência, houve uma grande mudança na computação e os hackers gozaram uma espécie de época de ouro nos anos 80. A sociedade começou a ter consciência da existência de hackers à medida que os computadores se tornaram cada vez mais acessíveis e as redes cresceram tanto em tamanho (número de terminais) como em popularidade (número de utilizadores) durante o final dos anos setenta e início dos anos oitenta.

Durante os anos 80, a população de hackers provavelmente subiu 1.000 vezes e há três acontecimentos que contribuíram de forma decisiva para esse facto. Os computadores pessoais e os seus clones foram colocados à disposição do público a preços baratos. As pessoas podiam agora dar-se ao luxo de comprar um terminal e configurar uma BBS. E onde se encontra uma BBS, encontram-se hackers.

O filme WarGames filme retrata a existência do hacking e o potencial poder associado a esta actividade. Em WarGames o hacking é exibido como algo glamoroso e aparentemente fácil. O filme lança uma luz sobre a face oculta do hacking e introduz o público em geral ao fenómeno. Isto cria um grau de paranoia generalizada com a ameaça de hackers entrarem em qualquer sistema de computador e lançarem mísseis nucleares. No entanto, para o vasto público adolescente o filme transmite uma mensagem diferente. É implícito que os hackers conseguem garotas. Garotas bonitas...

Quase ao mesmo tempo, dois livros tiveram um grande impacto na cultura popular: Cyberpunk, por Bruce Bethke, e Neuromancer, de William Gibson. A combinação dos factores acima mencionados catapultou a cultura hacker para as primeiras páginas dos principais meios de comunicação.

No final dos anos 80, o PC de casa tornou-se mais prevalente, mas as grandes empresas ainda dominavam o mercado da tecnologia. No entanto, os computadores já não estavam limitados a ser coisas de amadores entusiastas e utilizadores empresariais, qualquer pessoa, incluindo os hackers e os que aspiram a sê-lo, podiam adquirir um computador para os seus próprios fins. Os modems, que permitiam que os computadores comunicassem uns com os outros através de linhas telefónicas, também foram mais amplamente disponibilizados alargando significativamente o alcance dos hackers.

Enquanto os phreakers ainda estavam a soprar os apitos nos receptores de telefone, um novo tipo de delinquente surgiu: o cracker. Este termo, disputado até hoje, refere-se a um hacker criminoso que usa as suas habilidades com intenções criminosas muito além da simples exploração de sistemas de computador. Esta nova raça de hackers, dirigiu o seu conhecimento e tenacidade para actividades claramente criminosas, incluindo a distribuição de software pirata comercial, jogos, e os vírus e worms que poderiam praticamente fechar sistemas. Clubes de hackers e crackers cresceram em popularidade tornando-se nada menos do que uma epidemia e, em 1986, o governo dos EUA tentou combater o problema aprovando passando o Computer Fraud and Abuse Act.

Marcos Históricos:

1980

Steve Bellovin, Tom Truscott e Jim Ellis desenvolvem e instalam a USENET para a arquitectura UNIX para UNIX Copy (UUCP). A USENET assemelha-se a um sistema de BBS, mas há uma grande diferença: a ausência de um servidor central e administrador dedicado. Assim, a USENET é uma rede descentralizada de notícias distribuídas entre muitos servidores que armazenam e encaminham mensagens uns para os outros.

1981

Um grupo alemão de entusiastas da computação com uma forte orientação política cria o Chaos Computer Club (CCC), em Hamburgo.

Ian Murphy, juntamente com três amigos, entra no servidor usado pela AT&T para medir as chamadas realizadas. Ele muda os relógios internos para que os clientes obtenham descontos da meia-noite ao meio-dia, enquanto que aqueles que esperam até à meia-noite para as chamadas de longa distância, são premiados com as contas altas. Pelo incidente, Murphy (conhecido pelos amigos como Captain Zap) torna-se o primeiro hacker a ser julgado e condenado como um criminoso.

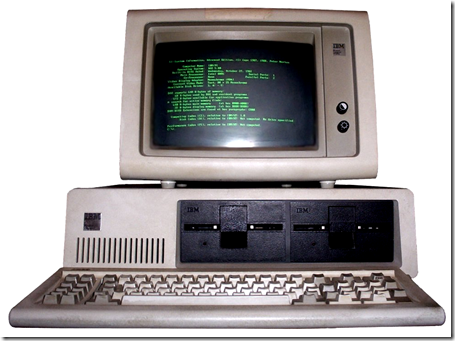

A IBM apresenta o seu primeiro Personal Computer (PC) iniciando um rápido crescimento do mercado de computadores pessoais. É uma máquina autónoma, com um CPU Intel 8088 a 4,77 MHz e sistema operativo da MS-DOS da Microsoft. Embora o termo “computador pessoal” já esteja em utilização juntamente com "microcomputador" e "computador de casa", o modelo IBM 5150 define o padrão para o que mais tarde será conhecido como produtos compatíveis PC. Antes disso, o mercado de computadores pessoais é dominada por sistemas que utilizam microprocessadores 6502 e Z80 de 8 bits, tais como o TRS-80 e a série Apple II, mas a partir de agora o padrão será a plataforma de hardware IBM PC compatível.

1982

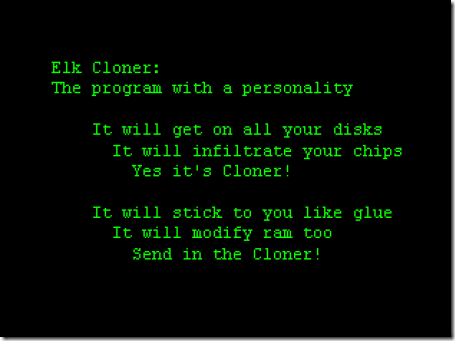

Rich Skrenta, um estudante de ensino médio de 15 anos, cria o Elk Cloner para o sistema operativo do Apple II. O Elk Cloner propaga-se usando uma técnica conhecida agora como infecção do "boot sector". Se um computador arranca a partir de uma disquete infectada, uma cópia do vírus é carregado na memória do computador. Quando um disco não infectado é inserido no computador, o Elk Cloner copia-se para o disco, espalhando-se assim de disco para disco.

Em Manhattan, no Memorial Sloan-Kettering Cancer Center, um administrador de sistema de um computador DEC VAX 11/780 encontra o seu sistema em baixo. Em breve, dezenas de outros sistemas em todo o país são dados como sendo hackeados pelos 414s, um grupo de adolescentes de Milwaukee entre 15 e 22 anos que utilizam o seu código de área como o nome do gang. Usando computadores domésticos ligados a linhas telefónicas comuns, o grupo entra em 60 sistemas de computador em instituições que vão desde os Los Alamos Laboratories a hospitais e bancos.

Um agente da KGB rouba os planos de um sofisticado sistema de controlo e o seu software a uma empresa canadiana. A fim de evitar a utilização deste sistema de controlo no gasoduto transiberiano, a CIA insere um bloco de código informático nos computadores de supervisão do gasoduto que altera o funcionamento do sistema, causando o caos computacional. Os efeitos dessa bomba lógica são uma explosão monumental, mostrando ao mundo o poder potencial de guerra cibernética.

Scott Fahlman usa os emoticons :-) e :-(, com uma sugestão específica que eles sejam utilizados para exprimir emoções.

1983

A 1 de Janeiro, o NCP é oficialmente dado como obsoleto e todas as máquinas ligadas à ARPANET têm que utilizar o mais flexível e poderoso TCP/IP. A utilização deste novo conjunto de protocolos marca o início da Internet moderna.

A Universidade de Wisconsin cria o Domain Name System (DNS) permitindo que os pacotes de dados sejam direccionados para um nome de domínio, que é traduzido pelos servidores para o número IP correspondente.

Bruce Bethke publica o conto Cyberpunk sobre tecnologia da informação e cibernética, misturadas com um grau de mudança radical na ordem social.

Ken Thompson descreve uma falha de segurança a que chama de um "Cavalo de Tróia".

O FBI prende os 414s e o incidente aparece como reportagem de capa da Newsweek com o título " Beware: Hackers at play ". Como resultado, a House of Representatives dos EUA inicia audiências sobre hackers e segurança dos computadores.

Fred Cohen cria o termo "vírus de computador" para descrever um programa de computador que pode afectar outros programas de computador, modificando-os de tal forma a incluir uma cópia (possivelmente evoluída) de si próprio.

O filme War Games populariza o hacking e apresenta o fenómeno ao público em geral.

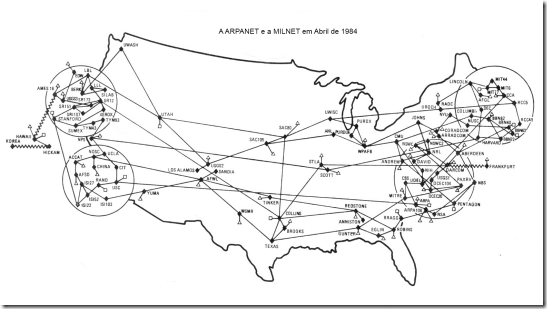

A ARPANET divide-se em duas redes separadas: a rede militar (MILNET) para comunicações não classificadas do departamento de defesa e a ARPANET para a comunidade de pesquisa académica. A separação das redes civis e militar reduz a ARPANET de 113 nós para apenas 68.

1984

Um personagem misterioso que usa o pseudónimo Lex Luthor funda a Legion of Doom (LoD), um grupo de elite de hackers e phreakers empenhados em divulgar amplamente os seus conhecimentos. Imediatamente, o Legion of Doom Technical Journal começa surgir em BBSs por todo o mundo. O grupo inclui alguns hackers que ficarão para a história como resultado das suas acções, nomeadamente, Erik Bloodaxe (Chris Goggans), The Mentor (Loyd Blankenship) e Phiber Optik (Mark Abene).

O Chaos Computer Club demonstra um sério problema no Bilschirmtext, o novo serviço interactivo de videotexto do Bundespost (correio alemão). Usando as falhas de segurança, o CCC transfere uma quantidade considerável de dinheiro para a sua própria conta bancária através de um script que funciona durante a noite como uma demonstração para a imprensa e devolve o dinheiro publicamente.

Realiza-se em Hamburgo o primeiro Chaos Communication Congress, a conferência anual hackers europeus organizado pelo Chaos Computer Club.

Nos EUA, o Comprehensive Crime Control Act dá aos Serviços Secretos jurisdição sobre a fraude informática.

Em Lubbock, Texas , forma-se o grupo de hackers Cult of the Dead Cow (cDc) que começa a publicar a sua revista electrónica.

Eric Corley lança a revista hacker 2600: The Hacker Quarterly exactamente quando a TAP está a lançar a sua edição final. A publicação dá dicas a aspirantes a hackers e phreakers, assim como comentários sobre a actualidade hackers, juntamente com uma vasta gama de explicações sobre como explorar vulnerabilidades específicas em vários sistemas operativos e ambientes de computação.

William Gibson publica Neuromancer, o primeiro grande romance cyberpunk. Nesta obra ele cria o termo "ciberespaço", usado para descrever a rede de computadores através da qual os seus personagens viajam.

1985

É lançado o Microsoft Windows 1.0.

É lançada a Phrack, uma revista electrónica escrita por e para hackers. Os conteúdos não censurados fornecem um vislumbre fascinante sobre as personalidades e visões de mundo dos seus colaboradores e editores.

Peter Sommer publica The Hacker's Handbook.

Uma operação conjunta envolvendo diversas agências de aplicação da lei, uma série de equipamentos de operadores e utilizadores de BBS é apreendido em New Jersey, numa operação sobre a Private Sector BBS – a sede da revista 2600.

1986

Dois irmãos paquistaneses, Basit Farooq Alvi e Amjad Farooq Alvi, escrevem um programa de computador para proteger o seu software médico da pirataria, e que é suposto atingir apenas os infractores dos direitos de autor. O Brain afecta o computador IBM PC, substituindo o sector de boot de uma disquete com uma cópia do vírus. O vírus muda a etiqueta do disco para ©Brain e retarda a drive de disquetes. O programa inclui o endereço dos irmãos, três números de telefone e uma mensagem que informa o utilizador que a sua máquina está infectada e que deve contactá-los para a inoculação. É considerado como sendo o primeiro vírus de computador para o MS-DOS.

Loyd Blankenship, o hacker membro da LOD conhecido como The Mentor é preso. Enquanto está na prisão, escreve The Hacker's Manifesto. Publicado na revista Phrak, torna-se imediatamente uma verdadeira pedra angular da cultura hacker.

Markus Hess, um cidadão alemão recrutado pela KGB, espia informação militar dos EUA para os soviéticos. As actividades de hacking de Hess são descobertas por Clifford Stoll, um astrónomo administrador de sistemas do centro de informática do Lawrence Berkeley Laboratory (LBL), na Califórnia. Hess foi capaz de atacar 400 computadores militares dos EUA usando o LBL para entrar na ARPANET e na MILNET antes de ser detido.

A Internet Engineering Task Force ou IETF é criada para servir como um fórum para a coordenação técnica por fornecedores da DARPA a trabalhar na ARPANET, na US Defense Data Network e no núcleo do sistema de gateways da Internet.

Herbert Zinn, de dezassete anos é preso após invadir computadores militares dos EUA e da AT&T durante meses.

1987

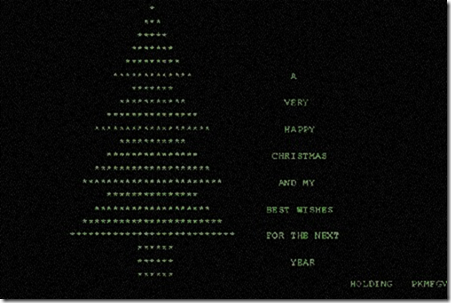

Um estudante da Clausthal University of Technology, usando a linguagem de scripts REXX, escreve o worm Christmas Tree EXEC e causa grandes perturbações à European Academic Research Network, à BITNET, e à rede mundial da VNET da IBM. O programa desenha uma árvore de Natal tosca com gráficos de texto e em seguida envia-se a para cada endereço de e-mail da lista de contactos do alvo infectado. É o primeiro vírus de computador amplamente perturbador.

1988

O First National Bank of Chicago é vítima de roubo informático de 70 milhões de dólares.

Robert Tappan Morris, estudante de graduação na Cornell University, supostamente planeia realizar uma experiência para mapear o tamanho da ARPANET. Para atingir esta meta, ele escreve um programa capaz de se copiar a si próprio através da rede mas, depois de 12 horas de seu lançamento, o worm está completamente fora de controlo e já infectou pelo menos 6.000 servidores UNIX, aproximadamente 10% de toda a rede, obstruindo sistemas universitários e governamentais. Levará anos a erradicar completamente o worm causando danos estimados em cerca de 10 milhões de dólares. Morris é demitido de Cornell, condenado a liberdade condicional de três anos, e multa de 10 mil dólares.

Em resposta ao incidente do Morris worm, é fundado o Computer Emergency Response Team (CERT).

O worm Father Christmas espalha-se através de redes DECnet atacando os sistemas VAX/VMS com o objectivo de enviar uma saudação de Natal do " Father Christmas " para o sistema afectado.

Dave Rhodes, um estudante universitário que quer fazer um pouco de dinheiro extra com pouco esforço, cria a primeira cadeia de cartas electrónicas, intitulada Make Money Fast.

Jarkko Oikarinen cria a primeira rede de conversação da Internet, chamada Internet Relay Chat (IRC).

O vírus Jerusalem provoca uma grande epidemia detectada em muitas empresas, escritórios governamentais e instituições académicas na sexta-feira, 13 de Maio. O vírus duplica-se a cada sexta-feira e no dia 13 do mês, causando desaceleração do sistema, no entanto, em cada sexta-feira 13, depois de 13 de Maio de 1988, também corrompe todos os discos disponíveis nos sistemas infectados.

1989

O vírus Datacrime (uma modificação do Jerusalem) aparece e é extremamente perigoso: de 13 de Outubro a 31 de Dezembro, ele inicia uma formatação de baixo nível do cilindro zero do disco rígido, que leva à destruição das tabelas FAT e à consequente perda de dados .

Acid Phreak (Eli Ladopoulos) funda os Masters of Deception (MOD), um novo grupo de hackers, sedeado em New York. Após uma série de disputas, Phiber Optik e Erik Bloodaxe deixam o LOD para fazer parte da MOD.

Um grupo de hackers alemães liderado por Karl Koch, vagamente afiliado com o CCC, é preso por actos de espionagem cibernética como invadir computadores do governo dos EUA e de empresas e vender código-fonte de sistemas operativos ao KGB. Markus Hess, descoberto por Clifford Stoll, faz parte deste grupo.

O número 24 da Phrack inclui um documento administrativo, copiado de um computador da BellSouth, descrevendo a organização do sistema de resposta de emergência Enhanced 911.

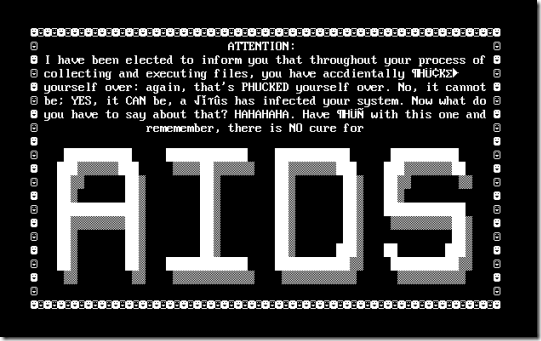

Joseph Popp desencadeia o primeiro grande esquema de extorsão por computador. 20.000 discos contendo um trojan são enviados para endereços de todo o mundo. Sob o pretexto de um teste sobre o vírus da SIDA, os utilizadores inadvertidamente carregam o programa que, automaticamente, se instala no sistema, criando os seus próprios ficheiros e directorias ocultos e modificando ficheiros do sistema. Depois de 90 execuções, o sistema operativo codifica os nomes de todos os ficheiros, tornando-os invisíveis e deixando apenas um ficheiro acessível. Este ficheiro ameaça destruir todos os dados do seu computador, a menos que o utilizador pague 500 dólares para uma conta estrangeira.

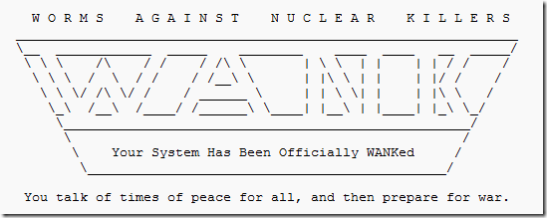

O politicamente motivado worm WANK espalha-se na DECnet. Máquinas VMS em todo o mundo são penetradas pelo worm anti-nuclear e têm os seus ecrãs de login alterados para:

O worm WANK é o primeiro caso documentado de hacktivismo.

Tim Berners-Lee propõe um sistema de gestão de informações utilizando o Hypertext Transfer Protocol (HTTP). É o nascimento da World Wide Web.

Kevin Mitnick secretamente monitoriza o e-mail de funcionários da MCI e autoridades de segurança da DEC. É acusado de danificar computadores e roubar software e condenado a um ano de prisão.

Kevin Poulsen (Dark Dante) é indiciado por 19 acusações de conspiração, fraude, escutas telefónicas e lavagem de dinheiro. Foge e evita a captura durante 17 meses.

Capítulo Anterior – Próximo Capítulo

Sem comentários:

Enviar um comentário